WordPress siteniz için MySQL'i güçlendirme

Yayınlanan: 2023-01-18En popüler CMS olan WordPress, en popüler veritabanı olan MySQL üzerinde çalışır. MySQL kurulumunuzun ve WordPress veritabanı yapılandırma kurulumunuzun yaygın saldırı vektörlerine karşı yeterince sağlamlaştırıldığından emin olmak için biraz zaman ayırmanız, riskleri azaltmanıza yardımcı olabilir. Bu, özellikle MySQL sunucunuzu kendiniz yönetiyorsanız geçerlidir.

Birçok WordPress kurulumunun MySQL'in bir çatalı olan MariaDB'yi kullandığını belirtmekte fayda var. Her ikisi de çok benzer şekilde çalıştığından, MySQL'i hem MySQL hem de MariaDB anlamında kullanacağız. Hangi RDMS çeşidini çalıştırıyor olursanız olun, MySQL'inizi sağlamlaştırmak bilgisayar korsanlarından gelecek saldırı risklerini en aza indirmenize yardımcı olabilir. Ancak bu, bir web uygulaması güvenlik duvarı kurmak, eklentilerin, temaların ve WordPress'in en son sürümüne sahip olmanızı sağlamak ve WordPress'i sağlamlaştırmak gibi diğer güvenlik önlemlerinin yerine geçmez.

Öncelikle kendi MYSQL'lerini yönetenlere yönelik olan bu yazıda, MySQL'in nasıl güvenli hale getirileceğine dair çeşitli ipuçları ve öğreticiler sunuyoruz. Buna rağmen, bu makalede sunulan kapsamlı en iyi uygulamalar listesi, WordPress web sitelerini yöneten herkes için okumaya değer. MySQL sunucunuzun güvenliğini sağlamak, güvenli bir WordPress'i sürdürmede ve kendinizi farklı kaba kuvvet saldırılarından, kötü amaçlı yazılım yerleştirmeden ve diğer saldırı türlerinden korumada kritik bir adımdır.

İçindekiler

- Hizmet Olarak Veritabanı (DBaaS) kullanmayı düşünün

- MySQL'i güncel tutun

- Özel bir makinede MySQL çalıştırın

- MySQL'i bir IP adresine bağlama

- Web tabanlı GUI araçlarının kullanımını sınırlayın

- Özel bir kullanıcı kullanarak MySQL arka plan programını çalıştırın

- mysql_secure_installation betiğini kullanın

- Özel bir WordPress veritabanı kullanıcısı oluşturun

- local_infile'nin devre dışı olduğundan emin olun

- MySQL komut geçmişini devre dışı bırak

- MySQL'in –skip-grant-tables bağımsız değişkeniyle başlatılmadığından emin olun

- veritabanınızı yedekleyin

- Sık sık yedek alın

- Yedeklemelerinizin bütünlüğünü sık sık doğrulayın

- Yedeklerinizi güvenle saklayın

- TLS bağlantılarını etkinleştirme ve zorlama

- Tablo önekini değiştir

- Değişiklikler nasıl uygulanır?

- WordPress'inizi güvende tutmak

Hizmet Olarak Veritabanı (DBaaS) kullanmayı düşünün

WordPress'i yönetilen bir planda barındırmıyorsanız, Hizmet Olarak Veritabanı dikkate almaya değer. Bağlandığınız bir hizmetle yerel olarak MySQL yüklemeye yönelik geleneksel modeli değiştirir. WordPress sitenizi, yönetilen veritabanı hizmetleri sunan bir barındırma sağlayıcısıyla çalıştırıyorsanız, bu sizin kullanım durumunuza uygun olabilir. Mevcut seçenekler genellikle Amazon RDS, DigitalOcean Managed MySQL ve Linode Managed MySQL'i içerir). Görünürde, bu hizmetler MySQL'i kendiniz çalıştırmaktan daha maliyetli olabilir. Ancak, üretim düzeyinde veritabanlarını çalıştırmanın tüm ağır işlerini onlar üstlenir. Çoğu hizmet, en iyi güvenlik uygulamaları ön ayarlarını, devam eden güvenlik yamalarını ve bakımını ve yedeklemeleri içerir.

Hizmet Olarak Veritabanı (DBaaS) kullanmak, güvenlik ve güvenilirlik açısından en iyi seçeneklerden biridir. Bu zorunlu olmamakla birlikte, yine de olması iyi bir şeydir. Ancak, MySQL'i kendiniz yönetmek istiyorsanız, aşağıda akılda tutulması gereken sağlamlaştırma ipuçları koleksiyonu bulunmaktadır.

MySQL'i güncel tutun

WordPress'in en son sürümünü çalıştırdığınızdan emin olmanız kadar MySQL'i de güncel tutmanız önemlidir. Diğer çoğu yazılım gibi, MySQL sunucusuna yönelik güncellemeler de periyodik olarak yayınlanır. Bu güncellemeler hataları giderir, güvenlik açıklarını azaltır ve yeni özellikler sağlar. Bilinen güvenlik açıklarıyla yazılım çalıştırma risklerini azaltmak için MySQL'i en son güvenlik yamalarıyla güncel tutmalısınız. Güncelleme yapıldıktan sonra 'mysql arka plan programını' yeniden başlatmanız gerekeceğini unutmayın. Bu, bazı aksama sürelerine neden olabilecek bir süreçtir. Her zaman olduğu gibi, önceden plan yapın.

Özel bir makinede MySQL çalıştırın

Birçok WordPress kurulumu aynı makinede MySQL, PHP ve bir web sunucusu (Nginx veya Apache HTTP Sunucusu gibi) çalıştırır. Bu, hem performans hem de güvenlik açısından optimal değildir. MySQL, bir saldırının patlama yarıçapını azaltmak için ideal olarak özel bir sunucuda çalışmalıdır. Bir saldırgan web sunucusundaki ayrıcalıklardan ödün vermeyi ve yükseltmeyi başarırsa, o saldırganın yatay hareket etmesi ve ayrıca MySQL sunucusunu tehlikeye atması çok daha zor olacaktır.

MySQL'i bir IP adresine bağlama

MySQL'i yalnızca belirli bir IPv4 veya IPv6 arayüzünden TCP/IP bağlantılarını kabul edecek şekilde yapılandırabilirsiniz. Tek yapmanız gereken bağlama adresi yapılandırma seçeneğini belirli bir IP adresine ayarlamaktır. Bu, istemci uygulamalarının (bizim durumumuzda WordPress) MySQL'e nasıl bağlanabileceği konusunda ek kontroller ve kısıtlamalar sağlar. Varsayılan olarak, bu ayar * olarak ayarlanmıştır; bu, kullanıma hazır MySQL'in tüm arabirimleri dinleyeceği anlamına gelir.

Belirli bir IP'yi dinleyecek şekilde yapılandırılmadıysa, tüm IP'ler MySQL'e bağlanmak için kullanılabilir. Bu ayar, MySQL'i İnternet'e sunduğunuz bir web sunucusuyla aynı makinede çalıştırıyorsanız özellikle önemlidir (bu durumda, bağlama adresini 127.0.0.1 olarak ayarlamanız gerekir, böylece MySQL yalnızca yerel ana bilgisayarda dinler) .

Örneğin, MySQL sunucusunun yalnızca belirli bir IPv4 adresindeki bağlantıları kabul etmesini istiyorsanız, aşağıdaki örneğe benzer bir giriş ekleyebilirsiniz. Bunu sunucunuzun /etc/mysql/mysql.conf.d/mysqld.cnf yapılandırma dosyasındaki [mysqld] seçenek grubu altına girmelisiniz.

bağlama adresi=192.168.0.24

Bunu bir kez ayarladıktan sonra, diğer sunucu ana bilgisayar adreslerindeki bağlantılara izin verilmeyeceğinden, bu IP adresini kullanarak veritabanına bağlanmak için WordPress'i yeniden yapılandırmanız gerekeceğini unutmayın (zaten yapmıyorsa).

Web tabanlı GUI araçlarının kullanımını sınırlayın

Birçok WordPress kurulumu, web tabanlı ön uç grafik yönetim araçları içerir. Yaygın örnekler arasında Cpanel, phpMyAdmin veya Adminer bulunur. Bu araçlar, MySQL'i ve altta yatan altyapının diğer yönlerini yönetmeyi kolaylaştırır. Web tabanlı bir grafik arayüz, MySQL veritabanlarınızı yönetmenize yardımcı olabilirken, bu arayüzler başka bir vektör ekleyerek saldırı yüzeyini artırabilir. Ayrıca, veritabanınıza karşı yıkıcı veya kötü amaçlı SQL sorguları çalıştırmak için saldırganlar tarafından keşfedilme ve kötüye kullanılma riski vardır. Saldırılar, WordPress web sitenizin tamamen ele geçirilmesine bile neden olabilir.

Tek güvenli sunucu, kapatılmış ve fişi çekilmiş sunucudur - ancak risk yönetilebilir. Kritik olmayan sistemlerin kaldırılması bir seçenektir; ancak bunlar ayrıca riski en aza indirmek için kilitlenebilir ve kısıtlanabilir.

Bu araçlara erişimi çeşitli şekillerde kısıtlamak mümkündür. WordPress için phpMyAdmin'i uzaktan kurabilir, böylece web sunucusu riskini en aza indirebilirsiniz. Alternatif olarak, yerel makinenizde MySQL Workbench veya Beekeeper Studio gibi araçları kullanmayı ve bir SSH tüneli üzerinden veritabanı sunucunuza bağlanmayı da düşünebilirsiniz.

Özel bir kullanıcı kullanarak MySQL arka plan programını çalıştırın

Bir sunucuda çalışan diğer hizmetlerde olduğu gibi, MySQL arka plan programını özel bir kullanıcı altında çalıştırabilirsiniz. Özel bir kullanıcı kullanarak MySQL'i çalıştırdığınızda, o kullanıcıya sistem içinde hangi izinlerin verildiğini tam olarak tanımlayabilirsiniz. MySQL'i özel bir kullanıcı altında çalıştırmak, MySQL güvenlik açığının patlama yarıçapını azalttığı için en az ayrıcalık ilkesini de izler. Kısıtlanmış bir kullanıcı MySQL ile ilgili olmayan kaynaklara (işletim sistemi yapılandırmaları ve sırları gibi) erişemeyeceği için yanlış yapılandırma olasılığını da azaltır.

İyi haber şu ki, paket yöneticileri (apt veya yum gibi) aracılığıyla yapılan kurulumlar, MySQL'i kurarken bu adımı otomatik olarak halleder. MySQL'in özel bir kullanıcı altında çalışıp çalışmadığını doğrulamanın hızlı bir yolu, MySQL arka plan programını çalıştıran makinede aşağıdakileri çalıştırmaktır.

ps-ef | egrep “^mysql.*$”

MySQL özel bir kullanıcı kullanarak çalışıyorsa, ps'nin çıktısından en az bir satırın döndürüldüğünü görmeyi beklemelisiniz.

mysql_secure_installation betiğini kullanın

mysql-server paketi, mysql_secure_installation adlı bir kabuk komut dosyası yardımcı programıyla birlikte gelir. MySQL sunucusu için güvenli bir başlangıç noktası ayarlamak için bu betiği kullanabilirsiniz. Bu nedenle, yeni bir MySQL kurulumundan sonra çalıştırmalısınız. Bu yardımcı program size yardımcı olur:

- Kök hesaplar için bir parola belirleyin

- Localhost dışından erişilebilen kök hesapları kaldırın

- Anonim kullanıcı hesaplarını kaldır

- Test veritabanını kaldırın (varsayılan olarak anonim kullanıcılar tarafından erişilebilir)

mysql_secure_installation'ı çağırmak için aşağıdaki komutu çalıştırın:

sudo mysql_secure_installation

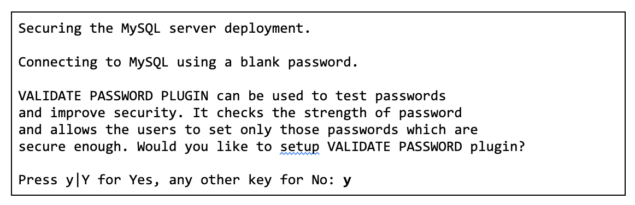

Kurulum işlemi başladığında, MySQL kullanıcıları için seçtiğiniz parolaların gücünü test etmek için kullanılan parola doğrulama eklentisini etkinleştirmek isteyip istemediğinizi soran birkaç soruyla karşılaşacaksınız. Bu eklentiyi etkinleştirmeniz önerilir.

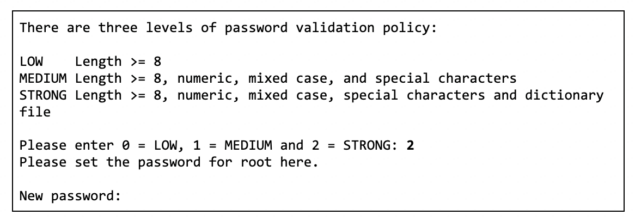

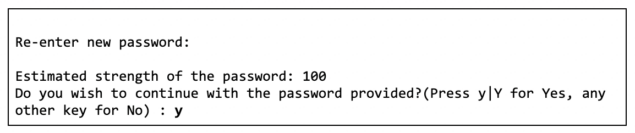

Şifre doğrulama eklentisini etkinleştirdikten sonra komut dosyası sizden bir şifre doğrulama politikası belirlemenizi isteyecektir. Burada güçlü bir parola politikası seçmelisiniz. Ardından, kök kullanıcının parolasını sıfırlamanız istenecektir.

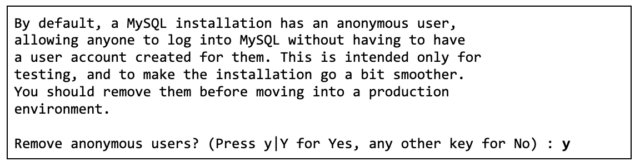

Ardından, komut dosyası sizden anonim MySQL kullanıcılarını kaldırmanızı isteyecektir. Bu, anonim bir MySQL kullanıcısından yararlanarak saldırganların veritabanı sunucusuna erişim elde etme şansını azaltmak için önemlidir.

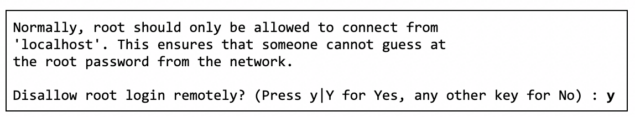

Bir sonraki istem, MySQL sunucusunda uzaktan kimlik doğrulaması yaparken kök kullanıcıyı kullanarak oturum açmayı devre dışı bırakmak isteyip istemediğinizi soracaktır. Kök kullanıcıyı kullanarak uzaktan kimlik doğrulama tehlikelidir ve nadiren gereklidir. Bunun yerine, ya MySQL üzerinde SSH yapmalı ve kök kullanıcı olarak kimlik doğrulaması yapmak için sunucudaki MySQL istemcisini kullanmalısınız ya da tercihen uzak MySQL bağlantı noktasını yerel makinenize iletmek ve yerel bir istemci kullanarak bağlanmak için bir SSH tüneli kullanmalısınız.

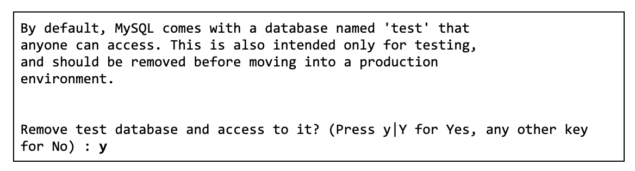

Ardından, MySQL'in birlikte geldiği varsayılan veritabanlarını (eğer varsa) silmeniz istenecektir. Bu, üretim MySQL sunucuları için önerilen uygulamadır.

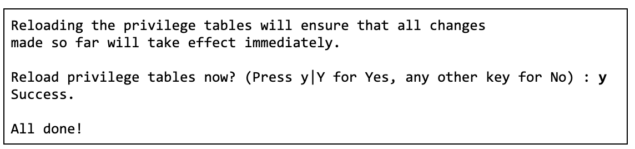

Son olarak, uygulanmış olan tüm değişikliklerin geçerli olması için ayrıcalık tablolarını yeniden yüklemek isteyip istemediğiniz sorulacaktır.

Özel bir WordPress veritabanı kullanıcısı oluşturun

En iyi güvenlik uygulamaları, kullanıcıların ve ayrıcalıkların görevlere veya rollere göre ayrılmasını zorunlu kılar. Bu, veritabanını kullanan her uygulamanın, işini gerçekleştirmek için gereken minimum miktarda MySQL veritabanı iznine sahip kendi özel kullanıcısına sahip olması gerektiği anlamına gelir. Bu nedenle, kullanıcı ayrıcalıklarının gerekenin üzerine çıkmamasını sağlarsınız.

Bu uygulama, birden çok WordPress web sitesini çalıştıran dağıtımları kapsayacak şekilde genişletilmelidir - her WordPress web sitesinin kendi özel veritabanına ve MySQL kullanıcısına sahip olması gerekir. Bu, herhangi bir zamanda, yalnızca bir kullanıcının aynı anda bir veritabanına erişimi olmasını ve kullanıcıların diğer veritabanlarına erişememesini sağlayarak yetkisiz erişim ve veri ihlallerini önler.

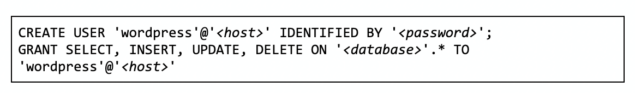

Aşağıdaki SQL ifadesi (ihtiyaçlarınıza uyacak şekilde <host> ve <password> ve <database> ile değiştirin), WordPress web siteniz için özel bir kullanıcı oluşturmak ve düzenli kullanım için ayrıcalıklar vermek için kullanılabilir. Bazı WordPress eklentilerinin, temalarının ve WordPress güncellemelerinin düzgün çalışması için ara sıra ek ayrıcalıklara ihtiyaç duyabileceğini unutmayın (daha fazla bilgi için bu konudaki resmi WordPress kılavuzuna bakın)

local_infile'nin devre dışı olduğundan emin olun

LOAD DATA ifadesi, veri dosyalarını veritabanı tablolarına yüklemenizi sağlar. Belirli koşullar altında bu, MySQL sunucusundan dosyaları okumak için kötüye kullanılabilir. Bu nedenle, WordPress sitenizde bunun için özel bir kullanım durumunuz yoksa, bu özelliği devre dışı bırakmalısınız.

MySQL ve web sunucusu aynı makinede çalışıyorsa, bir saldırganın LOAD DATA LOCAL ifadesini kullanarak web sunucusu işleminin okuma erişimine sahip olduğu rasgele dosyaları okumasına izin verebilir. Bu, bir saldırganın MySQL'e karşı rasgele SQL ifadeleri çalıştırma yeteneğine sahip olduğunu varsayar. Bu, bir SQL enjeksiyon güvenlik açığı veya kötü amaçlı bir WordPress eklentisinin yüklenmesiyle ilgili olabilir. Bu, web sunucunuzu ve veritabanı sunucularınızı ayrı tutmanız için bir başka nedendir.

Local_infile varsayılan olarak MySQL 8.0'da devre dışıdır (önceden MySQL'in önceki sürümlerinde varsayılan olarak etkindi). MySQL sunucusunun LOAD DATA LOCAL deyimlerini kabul etmesini önlemek için, mysqld arka plan programının local_infile devre dışı bırakılmış olarak başlatıldığından emin olun.

MySQL komut geçmişini devre dışı bırak

Linux'ta, etkileşimli olarak yürütülen MySQL istemci günlük ifadeleri bir geçmiş dosyasına kaydedilir (genellikle $HOME/.mysql_history konumunda bulunur). Parolalar, şifreleme anahtarları veya diğer sırlar gibi hassas bilgilerin açığa çıkma olasılığını azalttığı için MySQL komut geçmişi ideal olarak devre dışı bırakılmalıdır.

.mysql_history dosyalarının sistemde bulunmadığını doğrulamak için aşağıdaki komutları çalıştırın:

/home -adı “.mysql_history” bulun

/root -name “.mysql_history” bulun

Yukarıdaki komutlar herhangi bir çıktı döndürürse, tüm .mysql_history dosyalarını kaldırın. Ek olarak, $HOME/.mysql_history'yi /dev/null'a sembolik bağlantı olarak şu şekilde ayarlayabilirsiniz:

ln -s /dev/null $HOME/.mysql_history

MySQL'in –skip-grant-tables bağımsız değişkeniyle başlatılmadığından emin olun

MySQL'in kök parolası yanlış yerleştirilirse, tercih edilen yöntem olmasa da, bazı MySQL yöneticileri MySQL'i –skip-grant-tables argümanıyla başlayacak şekilde ayarlamaya başvurabilir. MySQL'i bu parametreyle başlatırken, bir istemci bağlandığında veya bir sorgu çalıştırdığında, hibe tablolarını kontrol etmekten kaçınarak, herkesin, herhangi bir yerde (ağ üzerinden veritabanına erişebilmeleri koşuluyla), veritabanı sunucusunda herhangi bir şey yapmasına etkin bir şekilde izin verir.

–skip-grant-tables özelliğinin etkin olmadığından emin olmak için sunucunuzun /etc/mysql/mysql.conf.d/mysqld.cnf yapılandırma dosyasını açın ve skip-grant-tables arayın. Değer ayarlanmamalı veya atlama-verilme-tabloları = FALSE olarak ayarlanmalıdır.

veritabanınızı yedekleyin

WordPress veritabanınızı yedeklemek, bir felaketten veya saldırıdan hemen kurtulabilmek için kesinlikle çok önemlidir. WordPress veritabanınızı yedeklemenin sayısız yolu olsa da – WordPress yedekleme eklentileri ve hizmetlerinden düzenli olarak bir veritabanı dökümü alan yerleşik betiklere kadar – aşağıdakiler akılda tutulması gereken birkaç önemli ipucudur.

Sık sık yedek alın

Düzenli yedeklemeler almak oldukça açık ve anlaşılırdır — veritabanı yedeklemelerini ne kadar sık alırsanız, bir veri kaybı olayından kurtarmak o kadar kolay olacaktır. Yedekleme sıklığı, çalıştırdığınız WordPress sitesinin türüne bağlı olsa da, genel bir kural olarak, günlük olarak yedekleme yapmak çoğu kullanım durumuna iyi hizmet eder.

Yedeklemelerinizin bütünlüğünü sık sık doğrulayın

Yedekleriniz yalnızca çalışırlarsa yararlıdır. ve muhtemelen verileri kurtarmaya çalışırken bir olayın ortasındayken öğrenmemeyi tercih edersiniz. Bunun basit çözümü, sık sık test geri yüklemeleri yaparak yedeklemelerinizin gerçekten çalıştığını doğrulamaktır. Bunu yapmanın iyi bir yolu, yedeklemelerinizin beklendiği gibi çalıştığından emin olmak için birkaç ayda bir geri yükleme prosedüründen geçmek üzere bir takvim etkinliği ayarlamaktır. Ek olarak, veritabanı geri yükleme adımlarını belgelemek de iyi bir fikirdir — bir olaya yanıt verirken ne kadar az tahminde bulunursanız o kadar iyidir.

Yedeklerinizi güvenle saklayın

WordPress sitenizin yedeklerini asla web veya veritabanı sunucunuzda (özellikle web sunucunuzda) tutmayın. Yedeklemeler, saldırganların çöplük dalışına gitmeleri için harika bir yerdir. Yedeklerinizi güvenli bir tesis dışı konumda saklamanız şiddetle tavsiye edilir. Periyodik veritabanı dökümleri alıyorsanız, veritabanı dökümlerinizi bir nesne depolama hizmetinde saklamayı düşünün. Bunlar arasında Amazon S3, Cloudflare R2, DigitalOcean Spaces, Linode Object Storage vb. yer alabilir. Bu yolu kullanmak, veritabanı yedeklerinizi depolamak için harika ve uygun maliyetli bir yol olabilir. Ancak, kullandığınız depolama paketini herkesin erişimine açık hale getirmemeye çok dikkat edin.

TLS bağlantılarını etkinleştirme ve zorlama

MySQL'i web sunucunuzla aynı makinede çalıştırmıyorsanız (yukarıda ele aldığımız gibi bu ideal bir güvenlik uygulaması değildir), Aktarım Katmanı Güvenliği (TLS sertifikası) kullanarak WordPress ve MySQL arasındaki verileri şifrelemeniz önemle tavsiye edilir. daha önce Güvenli Yuva Katmanı (SSL sertifikası) olarak anılırdı.

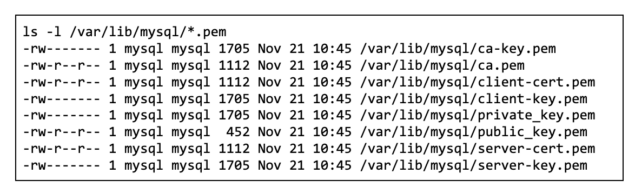

Varsayılan olarak, MySQL'i yüklediğinizde, sizin için otomatik olarak kendinden imzalı bir sertifika oluşturur. Aşağıdakini çalıştırarak bunu doğrulayabilirsiniz (alternatif olarak, yeni sertifikalar oluşturmak için mysql_ssl_rsa_setup komut dosyasını kullanabilirsiniz).

Yukarıdaki listeden (örneğin, SCP aracılığıyla) ca.pem üzerinden WordPress web sitenizi çalıştıran sunucuya kopyalamanız gerekecektir. ca.pem dosyasını WordPress sunucunuza yükledikten sonra, sertifikayı işletim sisteminin sertifika güven deposuna taşımanız ve sertifika güven deposunu aşağıdaki gibi güncellemeniz gerekir.

sudo mv ca.pem /usr/local/share/ca-certificates/mysql-ca.crt

sudo güncelleme-ca-sertifikaları

Ardından, WordPress kurulumunuzun wp-config.php dosyasına aşağıdakini ekleyerek WordPress'i MySQL'e bağlanırken TLS kullanacak şekilde yapılandırmanız gerekir.

define('MYSQL_CLIENT_FLAGS', MYSQLI_CLIENT_SSL);

wp-config.php dosyasını güncelledikten sonra WordPress, TLS kullanarak MySQL sunucunuza bağlantılar başlatacaktır.

Ardından, /etc/mysql/mysql.conf.d/mysqld.cnf dosyanıza aşağıdakini ekleyerek, request_secure_transport sistem değişkenini kullanarak MySQL sunucunuza TLS bağlantılarını zorlamanız önerilir.

request_secure_transport = AÇIK

Son olarak, değişikliklerin geçerli olması için MySQL'i yeniden başlatın.

systemctl mysql'i yeniden başlat

Tablo önekini değiştir

Varsayılan olarak, tüm WordPress tabloları 'wp_' önekiyle oluşturulur. Bu, saldırganların veritabanı tablolarının adlarını bildikleri için SQL enjeksiyonu gibi belirli saldırılarda başarılı olmalarını kolaylaştırabilir. Bu tek başına sizi korumayacak olsa da, birçok kişi tarafından en iyi WordPress güvenlik uygulaması olarak önerilen basit bir alıştırmadır.

Veritabanı ön ekini yükleme işlemi sırasında veya daha sonra herhangi bir noktada değiştirebilirsiniz, ancak ikincisi biraz daha karmaşıktır. Her iki durumda da, WordPress veritabanı önekini değiştirmeyle ilgili çevrimiçi eğitimler bulabilirsiniz.

Değişiklikler nasıl uygulanır?

Umarım, bu makale size bir WordPress web sitesi çalıştırma bağlamında MySQL güvenlik güçlendirmeye genel bir bakış sağlamıştır. Web sitesi güvenliğinde sihirli değnek olmasa da, biraz çabayla, güvenliğe yönelik katmanlı, derinlemesine savunma yaklaşımı, web sitenize saldırmayı saldırganlar için önemli ölçüde zorlaştıracaktır.

Bu kılavuz, MySQL için bir dizi sağlamlaştırma tekniği sunarken, MySQL, WordPress ekosisteminin yalnızca bir bileşenidir. Bu nedenle, WordPress güvenliğini güçlendirme kılavuzumuzda ele alınan WordPress güvenliğinin diğer yönlerini de göz önünde bulundurmalısınız. Bu, WordPress iki faktörlü kimlik doğrulaması gibi kanıtlanmış güvenlik önlemleriyle birleştiğinde, olabildiğince güvende olduğunuzdan emin olmanıza yardımcı olacaktır.

Kabul etmesi çok zor geliyorsa, bu kılavuzda yer alan çeşitli sertleştirme tekniklerini kademeli olarak uygulayabileceğinizi (ve muhtemelen yapmanız gerektiğini) unutmayın.

WordPress'inizi güvende tutmak

Zayıf güvenlikli web sitelerinden yararlanmak için çok fazla çaba harcamaları gerekmediğinden, saldırganların çoğu zaman yumuşak hedeflerin peşinde olduklarını unutmayın. Bir sonraki WordPress web sitesinin güvenlik duruşundan bir adım önde olmak, sizi daha az çekici bir hedef haline getirir.