O que fazer se seu site WordPress foi hackeado

Publicados: 2021-04-15É o maior medo de todo dono de site: ouvir que seu site foi comprometido. Embora o WordPress seja uma plataforma segura, todos os sites são vulneráveis a ataques, especialmente se não estiverem executando os plugins de segurança mais recentes do WordPress.

Mas se o seu site for hackeado e o estrago já estiver feito, a esperança não está perdida; existem algumas maneiras de recuperar conteúdo, reparar os danos e, o mais importante, proteger seu site de ataques futuros.

Neste artigo, responderemos às seguintes perguntas:

- Como saber se meu site WordPress foi invadido?

- Por que fui hackeado?

- As cinco principais maneiras de um site WordPress ser hackeado.

- Como faço para corrigir meu site WordPress hackeado?

- Como faço para proteger meu site WordPress de ser hackeado?

- Perguntas frequentes sobre hacks do WordPress

Meu site WordPress foi hackeado? Aqui está como saber

(Se você sabe que seu site já foi invadido, pule para frente e saiba como corrigi-lo.)

Se o seu site está agindo de forma estranha e você não tem certeza do que está errado, isso não significa necessariamente que você foi invadido. Você pode estar enfrentando um bug de software, problemas de hospedagem, problemas relacionados ao cache ou vários outros problemas. Às vezes, pode ser difícil saber, inicialmente, se seu site foi invadido ou se o que você está enfrentando se deve a outras causas.

Sinais de que seu site foi invadido:

1. Seu site não carrega.

Há muitas razões pelas quais seu site pode não estar carregando. Um ataque malicioso é apenas uma das muitas possibilidades. Ao tentar carregar seu site, verifique a mensagem de erro exibida. Alguns erros são genéricos o suficiente para não serem particularmente úteis para diagnosticar o problema imediatamente, mas saber que tipo de erro você está recebendo é o primeiro passo para diagnosticar a causa.

Aqui estão alguns dos erros mais comuns do WordPress:

- Erro de servidor interno HTTP 500. Este é o erro mais comum que os visitantes do site encontrarão. Para sites WordPress, você pode ver a exibição do erro como “Erro ao estabelecer uma conexão com o banco de dados”, “Erro no servidor interno” ou “Tempo esgotado da conexão”. Nos logs do seu servidor, provavelmente dará o código de erro, “HTTP 500”. É um erro muito generalizado e a única coisa concreta que indica é que há um problema no servidor do seu site. Pode ser devido a um hacker, mas também pode ser um problema de configuração do servidor com seu host, um problema de cache, plugins ou software desatualizados ou mal codificados ou código quebrado.

- Erro de gateway incorreto HTTP 502 ou serviço 503 indisponível. Embora cada um desses erros seja ligeiramente diferente um do outro, ambos indicam um problema no lado do servidor. A causa mais comum para qualquer um desses erros é um pico repentino no tráfego ou solicitações de http, mas os mesmos problemas que podem causar um erro de servidor interno 500 também podem causar um erro 502 ou 503. Se você não está esperando um grande aumento no tráfego do site, há uma boa chance de que você tenha um plug-in defeituoso ou seu site esteja sob ataque. Outras causas potenciais de erros 502 e 503 são a configuração inadequada do firewall e os problemas de configuração da rede de entrega de conteúdo (CDN). Se você estiver usando uma plataforma de hospedagem compartilhada, outro site em seu servidor pode estar enfrentando um problema que está fazendo com que todo o servidor fique inativo.

- 401 Não Autorizado, 403 Proibido e Conexão Recusada pelo Host. Se você estiver recebendo uma dessas mensagens de erro, é porque você não tem mais permissão para acessar o conteúdo ou servidor. Os erros 401 e 403 geralmente são devidos a permissões de arquivo ou senhas sendo alteradas, enquanto a Conexão Recusada pelo Host pode ser uma senha incorreta ou um problema de configuração da porta do servidor. Se você não alterou suas senhas ou permissões de arquivo, o culpado pode muito bem ser um hacker.

Não vê seu erro listado aqui? Verifique esta lista abrangente de erros que impedem o carregamento do seu site.

2. Você não pode fazer login no seu painel do WordPress.

Se você não conseguir fazer login no painel do WordPress, a primeira coisa que deve fazer é redefinir sua senha. Se você gerencia muitos sites, é possível que simplesmente tenha esquecido que alterou sua senha em um site específico.

Se você não está recebendo e-mails de redefinição de senha, pode ser porque seu site está usando a função nativa PHP mail() do WordPress. Provedores de e-mail como Gmail, Yahoo e Outlook geralmente bloqueiam e-mails enviados usando a função PHP mail(). Se você ainda não estiver usando um servidor SMTP para enviar e-mails do seu site, esse pode ser o culpado. Se você não teve problemas com a capacidade de entrega de e-mail no passado ou se já estiver usando um servidor SMTP para os e-mails do seu site, talvez seja hora de se preocupar com o comprometimento de sua conta.

Um hacker pode ter obtido acesso à sua conta e alterado sua senha e o endereço de e-mail associado. Se você receber um erro que diz "Erro: O nome de usuário 'seunomedeusuário' não está registrado neste site", é provável que o hacker tenha excluído sua conta e criado uma nova conta de administrador para si.

3. Você recebe uma mensagem de aviso de malware ao pesquisar seu site no Google ou ao tentar carregá-lo.

A Navegação segura do Google detecta sites não seguros e exibe uma mensagem de aviso de malware quando um usuário tenta visitá-los. Todos os principais navegadores usam os dados de Navegação segura do Google para alertar os visitantes sobre a presença de malware. Se você vir este alerta em seu site, provavelmente foi hackeado.

4. As alterações que você não fez aparecem em seu site.

Alguns hackers injetam conteúdo na tentativa de phishing de informações pessoais dos visitantes ou redirecioná-los para outros sites para fins nefastos. Se você vir algum conteúdo em seu site que você ou outro usuário autorizado não criou, é provável que ele tenha sido invadido.

Essas alterações podem ser algo tão óbvio quanto toda a sua página inicial sendo substituída por um novo conteúdo, um pop-up estranho ou posicionamentos de anúncios em um site que não deveria estar veiculando anúncios. Mas também pode ser algo mais discreto, como links ou botões em seu site que você não criou. Às vezes, os hackers usam spam de comentários ou ocultam links em locais que dificultam o rastreamento de todos eles. Eles podem adicionar links para lugares remotos, como o rodapé, ou inseri-los aleatoriamente na cópia do artigo. Ou eles podem trocar links em botões que você já possui em seu site.

5. Os anúncios em seu site estão direcionando os usuários para sites suspeitos.

Se você costuma exibir anúncios em seu site, pode demorar um pouco para perceber se um deles está direcionando para um site malicioso. Hackers que se envolvem em “malvertising” usam anúncios para direcionar visitantes para sites de phishing e malware. É fácil para esses tipos de hacks passarem despercebidos, especialmente em anúncios da rede de exibição, onde o site não tem necessariamente o controle dos anúncios exatos exibidos.

Se você encontrar anúncios como esse que você hospeda em seu site, remova imediatamente o anúncio ofensivo e a conta de usuário do anunciante. Se o anúncio estiver sendo veiculado por meio de uma rede de display, você poderá desativar temporariamente os anúncios em seu site e notificar a rede de display para que ela possa removê-lo do sistema.

6. Há uma queda repentina no desempenho do seu site — ele carrega muito lentamente ou relata erros de tempo limite.

Seu site pode estar carregando, mas se estiver excepcionalmente lento ou você estiver vendo o tempo limite do servidor, a causa provavelmente é um servidor sobrecarregado. Isso pode ser uma tentativa de hacking, um plug-in defeituoso ou qualquer outra coisa em seu site que está sobrecarregando os recursos do seu servidor.

7. Seu site está redirecionando para outro lugar.

Esta é uma má notícia. Se você tentar visitar seu site e for direcionado para um site diferente, você definitivamente foi hackeado. Um hacker precisaria obter acesso aos arquivos em seu servidor ou à sua conta de registrador de domínio.

Se eles conseguissem acessar sua conta de registrador, eles poderiam adicionar um redirecionamento 301 às suas entradas DNS. Se eles obtiveram acesso ao seu site quebrando uma senha de administrador do WordPress ou obtendo suas credenciais de FTP, eles poderiam adicionar código de redirecionamento a uma variedade de arquivos em seu site, incluindo seus arquivos index.php ou wp-config.php.

8. Os clientes entram em contato com você sobre cobranças não autorizadas.

Se você estiver usando o WooCommerce ou outro sistema de comércio eletrônico e estiver recebendo reclamações sobre cobranças não autorizadas, pode haver uma violação de dados em suas mãos. Alguém pode ter invadido seu site ou gateway de pagamento.

O WooCommerce não armazena números de cartão de crédito ou códigos de segurança em seu site, mas outros detalhes como nomes de clientes, endereços e e-mails são salvos em seu banco de dados. Essas informações podem ser usadas por hackers para roubar identidades de clientes ou iniciar cobranças em cartões de crédito roubados.

9. Você percebe novas contas de usuário desconhecidas ou credenciais de FTP/SFTP.

Você pode não verificar regularmente sua lista de contas de usuário. Mas se você estiver executando um site grande que permite que as pessoas se registrem em uma conta, faça questão de verificar regularmente a lista de usuários em seu painel do WordPress para contas de spam. Se você notar contas de administrador, editor ou gerente de loja que não criou, você pode ter sido invadido.

As contas de spam geralmente são criadas por bots. Eles nem sempre podem obter acesso a qualquer arquivo principal, mas ainda podem causar sérios danos ao deixar comentários de spam que afetam negativamente sua reputação, incham seu banco de dados e direcionam seus usuários para sites prejudiciais ou malware.

Você também pode querer prestar muita atenção às suas contas de protocolo de transferência de arquivos (FTP). Se você contratou um desenvolvedor para construir seu site e o trabalho técnico que você faz para manter seu site é bastante limitado, você pode nunca ter visto suas credenciais de FTP. Se você não tiver uma cópia dessas informações, você as encontrará em sua conta de hospedagem na web. Idealmente, você deve usar o Secure File Transfer Protocol (SFTP) em vez de FTP.

O acesso FTP ao seu site é completamente inseguro, transferindo dados confidenciais em texto simples para qualquer hacker acessar facilmente. O SFTP criptografa informações para que seus comandos, credenciais e outros dados permaneçam seguros.

Quando você configura sua conta de hospedagem, um único usuário SFTP geralmente é criado automaticamente. Se você encontrar mais de um usuário SFTP ou uma conta FTP desconhecida associada ao seu site, isso é motivo de preocupação. Remova contas desconhecidas e altere as senhas de suas contas conhecidas imediatamente.

10. Você foi notificado de um problema pelo seu plug-in de segurança.

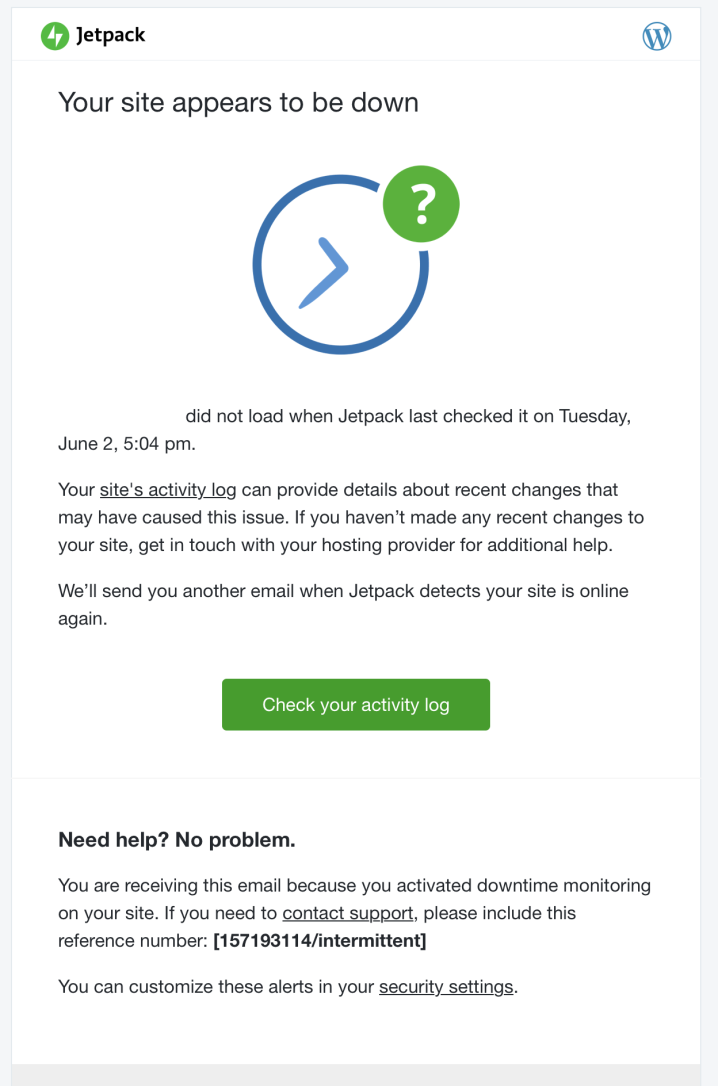

Se você usar um plug-in de segurança, receberá um e-mail se alguma atividade suspeita for detectada em seu site. Se o seu plug-in de segurança incluir monitoramento de tempo de inatividade, você também será notificado se seu site ficar inativo por qualquer motivo. Esses alertas podem ajudá-lo a identificar, diagnosticar e responder rapidamente a qualquer coisa, desde vulnerabilidades de plug-ins e erros fatais até tentativas de hackers.

11. Seu host da web alertou você sobre um problema em seu site.

As empresas de hospedagem também odeiam hackers, spam e servidores sobrecarregados, por isso ficam de olho em qualquer problema importante com os sites de seus clientes. Se o seu servidor estiver sobrecarregado ou se o seu host receber muitas reclamações de abuso em relação ao seu domínio, ele deverá entrar em contato com você rapidamente sobre o problema. Se você estiver recebendo mensagens de seu host sobre um problema com seu site, investigue o mais rápido possível.

Por que fui hackeado?

Se você foi hackeado, provavelmente está se perguntando por quê. Pode parecer pessoal – e às vezes é. Se você administra um site que lida com assuntos sensíveis, pode ser alvo de hacktivistas. Ou talvez você tenha um funcionário que está aproveitando seu acesso para ganho pessoal ou um ex-contratado descontente que está em busca de vingança.

Mas a maioria dos hackers não está tentando realizar uma agenda grandiosa e complexa e não está mirando em você pessoalmente. Eles costumam executar esquemas simples em alvos fáceis para roubar dinheiro, coletar informações confidenciais ou causar problemas por causar problemas. Se você deixasse a porta da frente de sua casa aberta o dia todo, todos os dias, dificilmente ficaria surpreso se alguém entrasse e roubasse algumas coisas. Seu site não é diferente. As más práticas de segurança são a principal razão pela qual qualquer site é invadido.

Apesar de muitas pequenas empresas não acharem que a segurança cibernética é uma alta prioridade, a verdade é que 43% dos ataques cibernéticos são direcionados a pequenas empresas.

As pequenas empresas são menos propensas a ter o conhecimento e os recursos para manter seus sites seguros e protegidos. Mesmo as maiores corporações que possuem equipes dedicadas à segurança online ainda conseguem ser hackeadas de tempos em tempos. Mas os milhões de pequenas empresas que deixam seus sites desprotegidos são os mais fáceis de atacar – e é por isso que os hackers os atacam.

As cinco principais maneiras pelas quais um site WordPress é hackeado

Quais são as maneiras mais comuns pelas quais os proprietários de sites WordPress se expõem a hackers? Embora existam muitos métodos diferentes que os hackers podem usar para obter acesso ao seu site, aqui estão os cinco principais:

1. Plugins desatualizados, núcleo do WordPress e arquivos de tema

Softwares desatualizados e estruturas de sites são uma das formas mais populares de um hacker entrar no seu site. Como o WordPress alimenta 42% de todos os sites, não surpreende que os sites que usam o WordPress sejam alvos comuns para hackers. Com 54.000 plugins gratuitos apenas no diretório WordPress, há ampla oportunidade para hackers explorarem plugins mal codificados, abandonados ou desatualizados.

Normalmente, quando novas versões de plugins são lançadas para corrigir uma vulnerabilidade de segurança, essa vulnerabilidade será tornada pública. Não divulgá-lo até que a correção seja lançada impede que os hackers tirem o máximo proveito dessas informações, mas, uma vez lançadas, os hackers correrão para explorar essas backdoors enquanto puderem.

Pelo menos 33% de todos os sites WordPress usam software desatualizado, deixando-os expostos a hackers que agora têm as informações necessárias para entrar.

2. Vulnerabilidades de ataque de força bruta

Os ataques de força bruta usam software que tenta diferentes combinações de nomes de usuário e senhas até que a combinação correta seja encontrada. As seguintes inseguranças em seu site podem aumentar as chances de um ataque de força bruta:

- Não limitando as tentativas de login. Se você não definir um limite de tentativas de login, um hacker poderá tentar um número infinito de nomes de usuário e senhas. Isso pode eventualmente levá-los a obter acesso ao seu site (na pior das hipóteses) ou colocar uma carga enorme no seu servidor e desligá-lo (na melhor das hipóteses).

- Senhas curtas ou fáceis de adivinhar. Quanto mais curta sua senha ou quanto menos tipos de caracteres forem usados, mais fácil será para um hacker quebrar com um ataque de força bruta. Com tantas pessoas usando senhas como '123456' ou 'senha', você pode imaginar por que os ataques de força bruta são tão comuns.

- Nenhum CAPTCHA em seu formulário de login . Os CAPTCHAs são usados para verificar se a pessoa que está tentando fazer login ou enviar um formulário é um humano. Como a maioria dos ataques de força bruta são realizados por bots, os CAPTCHAs são muito eficazes na prevenção desses tipos de ataques.

- Não usando autenticação de dois fatores. A autenticação de dois fatores (2FA) usa medidas de segurança extras além de uma senha para autenticar um usuário. Pode ser uma pergunta de segurança como “Qual é o nome do seu primeiro animal de estimação?”, um código enviado para o endereço de e-mail ou número de telefone do usuário ou um aplicativo autenticador de terceiros. Se você não estiver adicionando essa camada extra de segurança ao seu site, ficará muito mais fácil para um hacker invadir.

- Não ter proteção contra ataque de força bruta . Uma ferramenta de proteção contra ataques de força bruta impede que bots e pessoas suspeitas acessem seu site automaticamente.

3. Hospedagem insegura

Se o seu site não tiver um certificado SSL ou usar FTP em vez de SFTP para acesso em nível de servidor ao seu site, sua hospedagem não é segura. A hospedagem segura usa criptografia Secure Socket Layer (SSL) para manter a comunicação entre seu site e os navegadores segura. Ambientes de hospedagem compartilhada também podem enfraquecer a segurança do seu site. Se outro site em seu servidor sofrer uma violação, seu site também poderá ser afetado.

4. Permissões de arquivo

Os arquivos do seu site têm permissões associadas a eles que concedem níveis variados de acesso. Se suas permissões de arquivo do WordPress estiverem configuradas incorretamente, isso poderá fornecer aos hackers acesso fácil a arquivos importantes e dados confidenciais.

5. Roubo de senha

Dezenas de milhões de senhas são roubadas todos os anos. Você pode receber notificações de violação de dados do Google se armazenar senhas em seu navegador. O Google comparará suas senhas armazenadas para determinados sites com uma lista de violações de dados conhecidas e enviará um alerta se encontrar suas informações em uma lista de senhas vazadas. Não alterar as senhas comprometidas depois de tomar conhecimento delas pode facilmente levar a ser hackeado.

Como faço para corrigir e restaurar meu site WordPress hackeado?

Não entrar em pânico! Respire fundo e mantenha a calma enquanto segue estas etapas para recuperar seu site e se proteger de futuros hacks.

Antes de nos aprofundarmos neste tópico, há algumas coisas simples que você pode fazer na tentativa de solucionar problemas que você está vendo em seu site antes de concluir que você foi invadido:

- Aguarde alguns minutos e recarregue a página

- Limpe seu cache e cookies

- Limpe seu cache DNS

- Reinicie seu navegador

- Reinicie seu dispositivo

Se essas etapas rápidas não resolverem seu problema, é hora de investigar mais.

1. Determine o que aconteceu

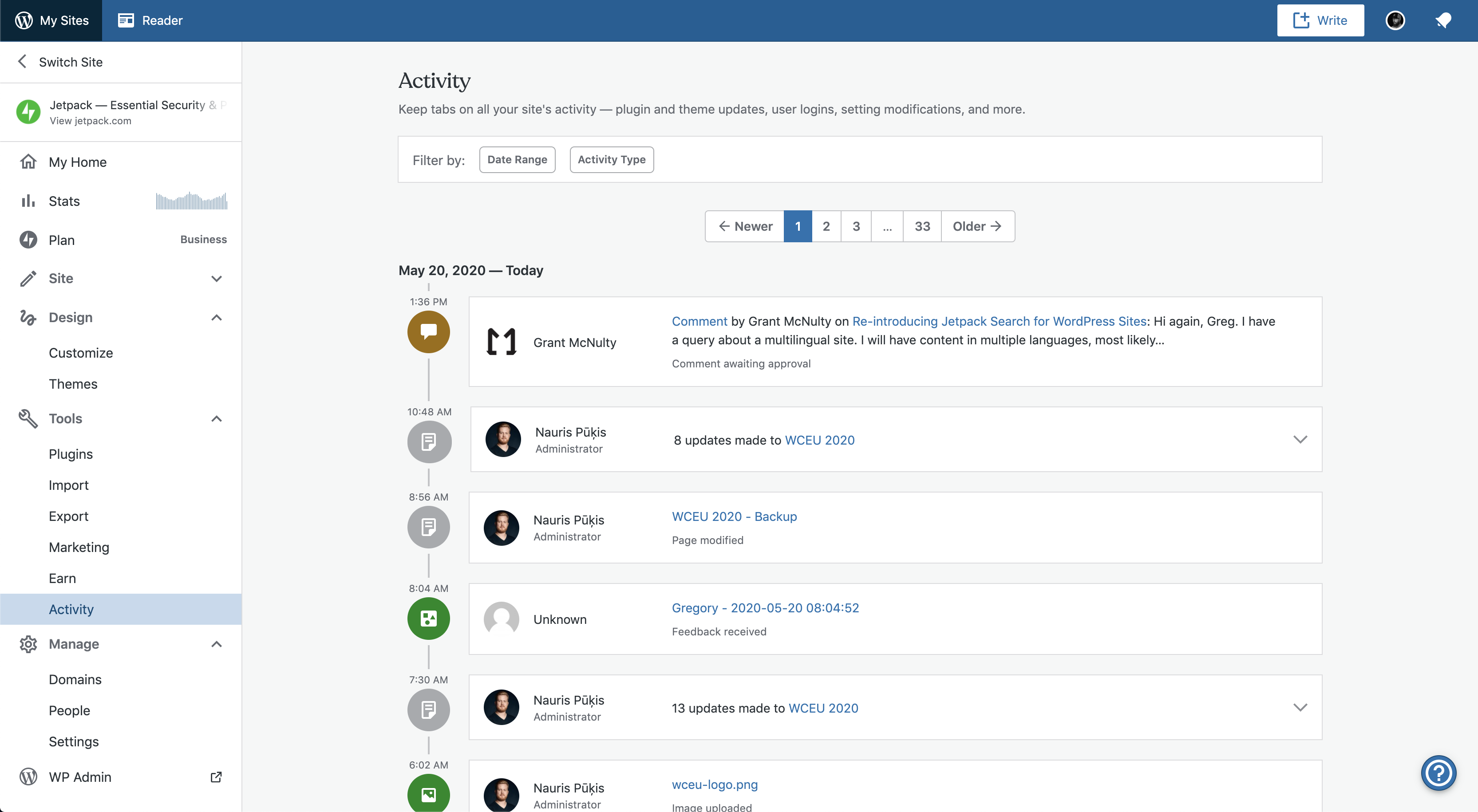

Se você conseguir fazer login no seu site e tiver um plug-in de segurança do WordPress para monitorar a atividade (como o log de atividades do Jetpack), verifique quem fez login, quando e o que eles mudaram.

Isso pode ajudá-lo a descobrir quais arquivos são afetados e quais contas de usuário precisam ser redefinidas. Faça uma lista de qualquer coisa suspeita que você encontrar.

Se o seu plug-in de segurança não tiver um log de atividades, você não tiver um plug-in de segurança ou não puder acessar seu site, você deve entrar em contato com seu host e pedir que verifiquem os logs de erros do seu servidor. Sua equipe de suporte técnico pode não ser capaz de identificar exatamente o que está acontecendo, mas eles devem ser capazes de pelo menos avaliar se o problema está vindo do servidor, seus plugins, um arquivo .htaccess ou .wp-config configurado incorretamente ou um hack do site.

Se parecer que o problema é provavelmente um problema de software ou servidor, você vai querer saber mais sobre como solucionar problemas com o WordPress. Se parecer que você foi invadido, é hora de limpar e recuperar seu site passando para a próxima etapa.

2. Use um scanner de site para detectar malware e reparar seu site

Existem vários scanners de sites excelentes que pesquisarão em seu site por código injetado, arquivos principais modificados ou outros sinais de alerta que indiquem um hack. Certifique-se de fazer referência cruzada de sua atividade ou logs de erros para todos os arquivos que você sinalizou.

Um bom scanner de site WordPress também poderá reparar quaisquer problemas que encontrar. Um benefício do Jetpack Scan é que ele tem correções com um clique para a maioria dos problemas de malware conhecidos. E como um bônus adicional, ele protegerá seu site WordPress com varreduras de malware contínuas e regulares.

Se você não possui um scanner de malware e não consegue acessar seu site para instalar um plug-in para um, tente usar um scanner gratuito baseado na Web, como o PCrisk. Ele não conseguirá remover o malware, mas pelo menos ajudará você a identificar se há malware em seu site para que você possa tentar removê-lo manualmente.

3. Restaure a partir de um backup, se possível

Se você não conseguir remover o malware ou não tiver certeza de que seu site foi totalmente desinfetado, convém restaurar a partir de um backup. Seu host pode manter backups do seu site ou você pode já estar usando um plugin de backup do WordPress como o Jetpack Backup. O Jetpack armazena várias cópias de seus arquivos de backup nos mesmos servidores seguros que o WordPress usa para seus próprios sites - eles não apenas estão protegidos contra infecções, mas também podem ser restaurados se seu site estiver completamente fora do ar.

A restauração de backups não é infalível. Embora a parte mais importante seja recuperar o controle e a função do seu site e remover todos os vestígios do hacker, você ainda pode perder alguns dados significativos. Se você não sabe há quanto tempo seu site foi invadido, é possível que seus backups também estejam comprometidos.

Se você executar um site de comércio eletrônico e tiver pedidos de clientes armazenados em seu banco de dados, reverter para um backup (a menos que tenha backups em tempo real do Jetpack) poderá excluir centenas de pedidos de clientes que você ainda não processou. Você também pode perder avaliações de clientes, postagens de blog e quaisquer alterações importantes que tenha feito em seu site entre o momento da invasão e o backup do qual você está restaurando.

Se você não tem backups do seu site ou todos estão comprometidos, a esperança não está completamente perdida. Mesmo que você precise reconstruir seu site do zero, você pode verificar o Wayback Machine para obter instantâneos anteriores do seu site. Embora não restaure os arquivos, se você precisar reconstruir, poderá recuperar grande parte do conteúdo.

4. Redefina todas as senhas e exclua contas de usuários suspeitas

Apenas remover o malware ou reverter para uma versão anterior do seu site não será suficiente para manter as coisas seguras. Não importa o que aconteça, sempre redefina TODAS as suas senhas e as senhas de outros usuários de alto nível depois que seu site for invadido. Use o botão "senha sugerida" na página de perfil do WordPress para garantir que suas novas senhas sejam longas, complexas e difíceis de adivinhar. Preocupado em lembrar sua combinação? Experimente um gerenciador de senhas como LastPass ou 1Password.

Se o seu registro de atividades mostrar logins suspeitos, remova essas contas. Se você encontrar contas de usuário estranhas ou com aparência de spam, independentemente do nível de acesso, você provavelmente deve excluí-las também por segurança. Só porque um hacker usou uma conta para uma atividade maliciosa não significa que ele não criou várias contas para que pudesse continuar voltando.

5. Chame um especialista

Alguns hacks são mais complexos, não podem ser limpos por um scanner de site automático e estão além da capacidade do usuário médio de identificar e remover. Esses casos podem envolver sistemas intrincados de código injetado ou regras de acesso que podem se esconder em vários arquivos.

Se você acha que fez tudo o que pode e seu site ainda está comprometido, ou se você se sentir mais seguro se alguém com conhecimento checasse as coisas para você, você vai querer que um especialista dê uma olhada. Se você não conhece ninguém com esse tipo de experiência, considere contratar um profissional de recuperação do WordPress da Codeable.

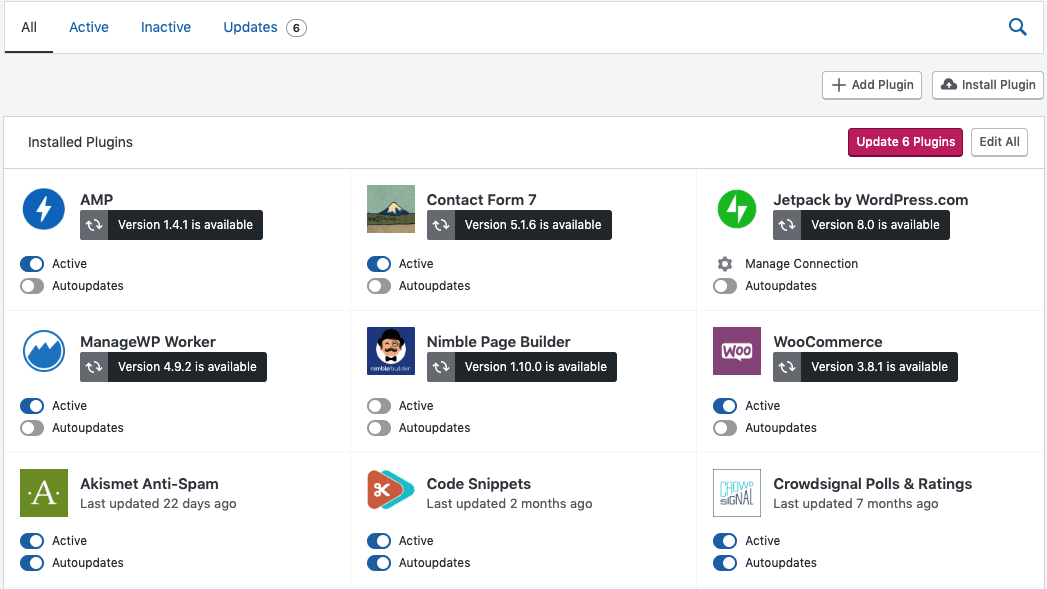

6. Atualize seu software

Como a maioria dos hacks do WordPress explora vulnerabilidades em software desatualizado, é importante obter as versões mais recentes de seus plugins, temas e núcleo do WordPress em seu site o mais rápido possível.

Antes de iniciar a atualização, faça um backup completo. Quando o backup for concluído com sucesso, comece atualizando primeiro o núcleo do WordPress, depois seus plugins e depois seu tema.

Nota: se você estiver usando o WooCommerce, sempre atualize suas extensões do WooCommerce primeiro e, em seguida, atualize o WooCommerce.

7. Reenvie seu site para o Google

Se seu site foi bloqueado pelo Google, reenvie seu site limpo para restaurar seu bom nome. Você saberá que foi bloqueado se um aviso for exibido ao lado de seu site nos resultados de pesquisa ou se você não aparecer mais nas pesquisas para as quais já classificou. Observe, no entanto, que também pode haver outros motivos pelos quais você não aparece mais nos resultados da pesquisa.

Para remover seu site desta lista, use o Google Search Console para solicitar uma revisão.

Como evito que meu site WordPress seja hackeado?

Prevenir um hack é sempre uma solução muito melhor do que tentar se recuperar de um. Certifique-se de que seu site WordPress esteja protegido implementando o seguinte:

1. Use um plug-in de segurança.

Os plug-ins de segurança usam uma variedade de medidas para ajudar a proteger seu site contra hackers. Alguns também irão notificá-lo sobre atividades suspeitas ou tempo de inatividade. O Jetpack Security fornece recursos essenciais como:

- Backups em tempo real

- Escaneamento em tempo real

- Prevenção de spam

- Um registro de atividades

- Monitoramento de tempo de inatividade

- Proteção contra ataques de força bruta

O uso de um plug-in de segurança elimina a maior parte do trabalho árduo e do conhecimento técnico da proteção do seu site, para que você possa passar mais tempo focando na criação de conteúdo, fazer vendas ou, finalmente, relaxar por alguns minutos.

2. Mantenha o WordPress, plugins e seu tema atualizados

Atualizar seu software após um incidente de hacking é uma ótima maneira de ajudar a fechar esses backdoors em seu site, mas fazer isso uma vez não é suficiente. Você vai querer continuar a manter tudo atualizado o máximo possível daqui para frente. Você pode fazer isso monitorando e atualizando manualmente seu software regularmente, aproveitando o recurso de atualização automática do Jetpack ou verificando com seu provedor de hospedagem se eles oferecem atualizações automáticas.

Mesmo que manter seu software atualizado melhore a segurança do seu site, você também deve estar ciente de que as atualizações às vezes podem resultar em conflitos de plugins ou temas. Você ainda vai querer verificar a funcionalidade do seu site regularmente para garantir que tudo esteja funcionando corretamente.

3. Fortaleça seu login e segurança de formulários

Proteger seu formulário de login, formulário de contato e formulário de envio de comentários é uma das coisas mais simples que você pode fazer para se proteger contra coisas como ataques de força bruta e spam de comentários. Aqui estão algumas maneiras de manter seus formulários seguros e protegidos:

- Limite as tentativas de login. Se você congelar os usuários por um período de tempo após várias tentativas de login, isso impedirá completamente a maioria dos ataques de força bruta.

- Exija senhas mais fortes. Exija que os usuários criem senhas mais longas com pelo menos 16 caracteres e uma combinação de letras maiúsculas e minúsculas, números e caracteres especiais. Quanto mais longa e complexa for a senha, mais difícil será para um hacker decifrá-la.

- Use um CAPTCHA em todos os formulários. CAPTCHAs ajudarão a verificar se o usuário é humano. Eles não apenas fazem um ótimo trabalho na prevenção de ataques de bots, mas também podem ajudar a mitigar o spam de comentários.

- Exigir 2FA para todos os usuários. No mínimo, você deve exigir autenticação de dois fatores para suas contas de administrador ou qualquer conta que possa ter acesso a informações confidenciais, como clientes.

- Use um plugin anti-spam. Jetpack Anti-spam é construído com Akismet, as soluções anti-spam mais robustas para WordPress. Embora o spam de comentários não seja exatamente o mesmo nível de risco de alguém que obtém acesso a dados de nível de administrador, ainda pode ser um grande risco de segurança e reputação. Eliminar ou reduzir bastante o spam de comentários é tão fácil quanto instalar com um clique com o Jetpack.

4. Mude de provedores ou ambientes de hospedagem.

A hospedagem é um lugar que você nunca deve economizar quando se trata do seu site. Um pacote de hospedagem de alta qualidade ajudará a proteger seu site com seu próprio firewall, certificado SSL, monitoramento do sistema e configuração otimizada para WordPress.

Se você estiver em um ambiente de hospedagem compartilhada que foi a causa de seus problemas, mas gosta do seu host atual, pode perguntar sobre opções de hospedagem em nuvem, VPS ou servidor dedicado.

5. Faça seus próprios backups automatizados

Mesmo que seu pacote de hospedagem inclua backups, há muito a ganhar gerando seus próprios backups externos. A maioria dos hosts só fará backups diários ou semanais e os armazenará por 30 dias. E se eles forem salvos com seu host, eles podem ser comprometidos ao mesmo tempo que seu site.

Se você usar um plug-in de backup separado do WordPress, como o Jetpack Backup, seus arquivos são armazenados separadamente do seu host, você tem um controle mais granular sobre quais partes do seu site são restauradas, os backups são armazenados por até um ano e você pode cuidar de tudo de qualquer lugar com o aplicativo móvel Jetpack.

A ferramenta completa de prevenção e recuperação

Um bom plug-in de segurança pode impedir a maioria dos hacks mais comuns e até mesmo ajudá-lo a se recuperar caso já tenha sido atingido. O Jetpack foi projetado para cobrir todas as bases mais importantes e fornecer uma maneira intuitiva e confiável de recuperação em caso de emergência.

A equipe de suporte de engenheiros da felicidade do Jetpack adora ajudar os proprietários de sites a superar problemas e derrotar os cibercriminosos em seu próprio jogo. É essa abordagem de equipe em primeiro lugar na comunidade que levou o Jetpack a se tornar um dos plugins WordPress mais populares de todos os tempos.

Proteja seu site WordPress com o Jetpack Security.

Perguntas frequentes sobre hacks do WordPress

Com que frequência os sites do WordPress são invadidos?

Embora não haja estatísticas concretas sobre exatamente com que frequência os sites do WordPress são invadidos, globalmente existem 30.000 sites em todas as plataformas invadidos todos os dias. Como o WordPress alimenta quase 40% de todos os sites, é plausível que 10 a 12.000 sites WordPress sejam invadidos todos os dias.

Quais são os tipos mais comuns de hack?

- Isca e troca. Isso é usado por hackers principalmente em anúncios online ou redes de anúncios. Eles se passarão por uma marca respeitável, mas o link do anúncio levará o visitante a um site malicioso que tenta phishing de informações, faz com que eles façam compras fraudulentas ou baixem malware em seus dispositivos.

- Injeção SQL. Essa técnica envolve o hacker fazendo upload de comandos SQL para um site para roubar ou alterar dados do servidor, geralmente para fins de roubo de identidade, fazer transações ilegais com informações financeiras ou apenas para a diversão de destruir todo o banco de dados de alguém. Esses ataques geralmente são feitos por meio de formulários da Web inseguros, cookies ou outras entradas do usuário que não foram validadas.

- Preenchimento de credenciais. Geralmente realizado por bots, o preenchimento de credenciais usa uma lista de nomes de usuário e senhas roubados para fazer tentativas de login automaticamente em seu site. O objetivo é obter acesso suficiente ao seu site para que eles possam iniciar transações não autorizadas, roubar informações pessoais, redirecionar visitantes para sites prejudiciais ou usar seu site para enviar e-mails de phishing em massa.

- Clickjacking. Com o clickjacking, um hacker usará o código para criar várias camadas de conteúdo com a intenção de fazer com que o usuário clique em algo sem querer. Eles podem pensar que estão clicando no link da sua página Sobre, mas na verdade estão clicando em um link obscuro que os leva a um site malicioso. Os hackers também podem usar essa técnica para roubar senhas criando formulários “invisíveis” sobre os legítimos. Os usuários pensarão que estão fazendo login em uma de suas próprias contas quando, na realidade, estão enviando essas informações diretamente para um hacker.

- Script entre sites (XSS). Isso é semelhante à injeção de SQL, pois usa os mesmos pontos de entrada — formulários inseguros e outras entradas de usuário não validadas — mas o código injetado é Javascript ou HTML e, às vezes, VBScript ou Flash.

- Ataques man-in-the-middle. Esses ataques geralmente acontecem em espaços públicos porque os hackers usam roteadores inseguros para interceptar os dados enquanto estão sendo transmitidos. Eles podem usar essa técnica para adquirir nomes de usuário, senhas, registros financeiros e outras informações pessoais para direcionar seus sites e qualquer outra conta para a qual tenham conseguido obter informações.

- DDoS e ataques de força bruta. Ataques de rede distribuídos (DDoS) envolvem o envio de um grande volume de solicitações para um site na tentativa de travar o servidor. Ataques de força bruta são um tipo de ataque DDoS que tenta diferentes combinações de nomes de usuário e senhas no formulário de login do seu site na tentativa de obter acesso. Isso criará um alto volume de solicitações e, se não for detectado e interrompido, poderá sobrecarregar o servidor e parar de responder.

- Sequestro de DNS. Esse método geralmente é usado com a intenção de redirecionar seu site para um site diferente (falsificação de DNS). With DNS hijacking, a hacker gains access to your registrar or your active nameserver and points your IP address or uses redirects to send visitors to harmful sites.

What are the consequences of my site being hacked?

If there's nothing of much importance on your site or the hack isn't really affecting performance in any way, why should you worry about your site being hacked?

Even if the hack isn't directly affecting you and your site, it's going to affect other people. You might not notice, but a hacker might be phishing personal information from your visitors so they can steal their identities, redirecting them to sites that download malware onto their devices, or using your servers to send spam or dangerous content to people all over the world.

It might not affect you immediately, but it may cause your site to get blocklisted or your hosting provider to remove your site from the server. If the hacker does end up causing harm to a user of your site, you could be held liable if the claimant files a negligence claim against you.

How do I turn a hacker in to the authorities?

Most hacking crimes are difficult to prosecute. The hacker may be in another country, or the value of the damage is too low for authorities to prioritize. If you're in the US, the FBI recommends reporting the crime to them. The more complaints that are filed, the better chances they'll have of being able to build a case. If you know who the hacker is — like an employee or personal acquaintance — it may be easier for the FBI to respond.