Co to jest zapora sieciowa? Przewodnik dla początkujących po różnych typach zapór sieciowych i o tym, czy ich potrzebujesz

Opublikowany: 2020-06-26Każda strona internetowa potrzebuje ochrony. Podobnie jak komputer osobisty, serwery internetowe mogą być celem ataku. Potrzebujesz sposobu na powstrzymanie hakerów lub innych źródeł nielegalnego ruchu. Tu właśnie wkraczają zapory ogniowe.

Czym w skrócie jest firewall? To bariera między komputerem a „światem zewnętrznym”.

Złośliwi aktorzy mogą siać spustoszenie na Twoim serwerze, jeśli pozostawisz swoją witrynę niezabezpieczoną, dlatego powinieneś zrobić wszystko, co w Twojej mocy, aby zabezpieczyć witrynę WordPress. Konfiguracja firewalla powinna być jednym z pierwszych zadań biznesowych.

Istnieje jednak wiele różnych typów zapór sieciowych i możesz nie wiedzieć, od czego zacząć.

tweetowaćPrzyjrzyjmy się wszystkim typom zapór ogniowych, kiedy będziesz ich potrzebować i jak skonfigurować ją na swoim serwerze.

Co to jest zapora sieciowa? Co robi zapora?

Za każdym razem, gdy odwiedzasz witrynę, w zasadzie łączysz się z innym komputerem: serwerem sieciowym. Ale ponieważ serwer jest tylko wyspecjalizowanym rodzajem komputera, jest podatny na ten sam rodzaj ataków, co komputer osobisty.

Nie jest bezpieczne łączenie się tak bezpośrednio z innym urządzeniem bez jakiejkolwiek ochrony pomiędzy nimi. Po nawiązaniu tego połączenia znacznie łatwiej jest zainfekować drugą stronę złośliwym oprogramowaniem lub przeprowadzić atak DDoS.

Po to jest firewall. Jest pośrednikiem między Tobą a innymi urządzeniami próbującymi się z Tobą połączyć lub, w przypadku serwera WWW, między nim a setkami lub tysiącami połączeń, które każdego dnia nawiązuje z innymi osobami.

Jak dokładnie działa zapora sieciowa?

Zapory sieciowe po prostu monitorują ruch przychodzący i wychodzący na urządzeniu, skanując pod kątem wszelkich oznak złośliwej aktywności. Jeśli wykryje coś podejrzanego, natychmiast zablokuje mu dotarcie do celu.

To duży system filtracji dla Twojego komputera lub serwera.

Kiedy zostały opracowane, zapory były bardzo prostymi analizatorami pakietów, które zezwalały lub blokowały ruch przychodzący na podstawie minimalnego zestawu predefiniowanych reguł. Były bardzo łatwe do ominięcia.

Obecnie ewoluowały w złożone elementy oprogramowania, które znacznie lepiej powstrzymują próby włamań i są niezbędnym oprogramowaniem dla wszystkich urządzeń.

Kiedy potrzebujesz zapory?

Możesz się zastanawiać: kiedy potrzebny jest firewall? Czy naprawdę go potrzebuję?

Zapora jest wymagana dla każdego komputera, który łączy się z Internetem. Nie tylko komputer, ale serwer WWW, telefon, urządzenia IoT lub cokolwiek, o czym możesz pomyśleć, ma możliwość korzystania z Internetu.

Niezabezpieczone urządzenie to łatwe zbieranie w przypadku włamań i infekcji.

Może to dać hakerom możliwość przejęcia komputera, zainstalowania wszystkiego, co chcą, monitorowania podczas wprowadzania poufnych informacji, takich jak dane bankowe, a nawet przeglądania kamery internetowej/kamery i słuchania przez mikrofon.

W przypadku serwera internetowego, jeśli hakerowi uda się przedostać, może zniszczyć Twoją witrynę, osadzić złośliwe oprogramowanie, które infekuje odwiedzających, zmienić dane logowania administratora WordPress lub całkowicie usunąć witrynę.

Bez zapory Twoja witryna, a nawet urządzenia osobiste, są podatne na ataki DDoS, wektor ataku, który wysyła tysiące lub miliony fałszywych pakietów w celu przeciążenia serwera i wyłączenia witryny lub Internetu.

Nieprzekonany? Oto przed czym zapora może chronić Ciebie lub Twoją witrynę:

- Włamania : zapory uniemożliwiają nieautoryzowanym użytkownikom zdalny dostęp do komputera lub serwera i robienie tego, co chcą.

- Złośliwe oprogramowanie : Atakujący, którym uda się infiltrować, mogą wysyłać złośliwe oprogramowanie, aby zainfekować Ciebie lub Twój serwer. Złośliwe oprogramowanie może wykraść dane osobowe, rozprzestrzenić się na innych użytkowników lub w inny sposób uszkodzić Twój komputer.

- Ataki typu brute force : próby hakerów mające na celu wypróbowanie setek kombinacji nazw użytkownika i haseł w celu wykrycia danych logowania administratora (lub innych użytkowników).

- Ataki DDoS : zapory sieciowe (zwłaszcza zapory aplikacji internetowych) mogą próbować wykryć napływ fałszywego ruchu, który występuje podczas ataku DDoS.

Rodzaje zapór sieciowych

Istnieje wiele różnych typów zapór, z których każda jest przeznaczona do innej sytuacji. Niektóre są lepsze dla pojedynczych komputerów, podczas gdy inne są przeznaczone do filtrowania w całej sieci.

Wszystkie działają inaczej i lepiej blokują określone rodzaje ruchu. Jeśli zastanawiasz się, czego powinieneś szukać, rozbijemy wszystkie główne typy zapór.

Oto krótkie podsumowanie: jeśli nie korzystasz z własnego stosu serwerów (zapewniając witrynę internetową z własnym Internetem), głównym typem zapory, o którą musisz się martwić, są zapory osobiste, zapory programowe i zapory aplikacji internetowych.

Te trzy są najważniejsze. Przeczytaj jednak więcej o pozostałych, jeśli chcesz lepiej zrozumieć, jak działa zapora i jak ewoluowała na przestrzeni lat.

Zapora osobista

Zapory działają bardzo różnie w zależności od tego, czy są używane przez pojedyncze komputery, całe sieci (na przykład w biurze biznesowym) czy serwery internetowe. Zapora osobista jest przeznaczona do użytku tylko na jednym komputerze. Jest to zapora, która jest preinstalowana na komputerach z systemem Windows i Mac lub wraz z oprogramowaniem antywirusowym.

Chociaż działa podobnie do zapory serwera — zezwalając lub odrzucając połączenia z innych urządzeń, aplikacji i adresów IP w oparciu o zestaw predefiniowanych reguł — w działaniu działa nieco inaczej.

Zapory osobiste mogą chronić porty używane do łączenia się ze stronami internetowymi i aplikacjami internetowymi (ukrywając je, aby osoby atakujące nie widziały, że są otwarte), chronić przed atakami, które prześlizgują się przez sieć, uniemożliwiać ludziom dostęp do komputera i przejmowanie go, i analizuj cały ruch przychodzący i wychodzący.

Działają również jako zapory aplikacji, monitorując aktywność aplikacji na urządzeniu i odmawiając nawiązania połączenia z niebezpiecznym lub nieznanym oprogramowaniem.

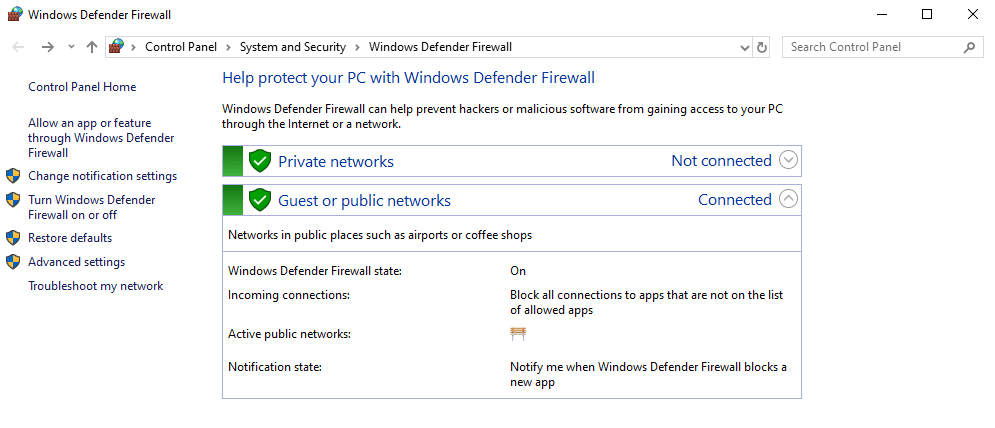

W dzisiejszych czasach uzyskanie osobistej zapory ogniowej jest dość łatwe. Jeśli używasz dowolnej nowoczesnej wersji systemu Windows, domyślnie powinna już być uruchomiona.

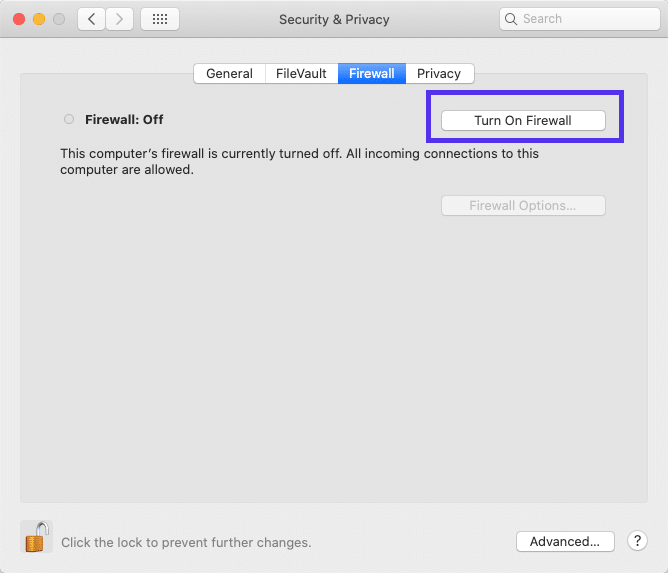

Komputery Mac są również wyposażone w jeden, ale musisz go włączyć samodzielnie. Aby to zrobić, przejdź do Preferencji systemowych, kliknij Bezpieczeństwo i prywatność, a następnie kliknij Zapora sieciowa:

Oprogramowanie antywirusowe często ma swoje własne. Przykładem jest program antywirusowy Avast: jego zapora programowa jest zgodna z systemem Windows i służy jako druga warstwa ochrony.

Istnieją również płatne osobiste zapory sieciowe innych firm, ale mogą one kolidować z domyślną konfiguracją.

Zapora sprzętowa a programowa

Zapory ogniowe występują w dwóch różnych kształtach: zapory sprzętowe i programowe. Zapory programowe to programy do pobrania na komputer, monitorujące wszystko z centralnego panelu sterowania. Zapory sprzętowe zapewniają podobną funkcjonalność, ale są fizycznie instalowane w budynku.

Możesz o tym nie wiedzieć, ale prawdopodobnie masz w domu rodzaj sprzętowej zapory sieciowej: router, urządzenie, które umożliwia łączenie się z Internetem. Chociaż nie jest to dokładnie to samo, co dedykowane urządzenie zapory sprzętowej, zapewnia podobne funkcje monitorowania i zezwalania lub odmawiania połączeń.

Zarówno programowe, jak i sprzętowe zapory ogniowe znajdują się między komputerem a światem zewnętrznym, dokładnie analizując wszelkie połączenia, które próbują się prześlizgnąć. Możesz mieć jeden lub oba z nich uruchomione w swojej sieci.

Jednak zapory sprzętowe mają kilka wad. Są trudne do skonfigurowania i wymagają ciągłej konserwacji, więc generalnie nie są odpowiednie dla pojedynczych komputerów lub bardzo małych firm bez działu IT. Mogą powodować problemy z wydajnością, zwłaszcza w połączeniu z zaporą programową. I nie nadają się do blokowania aplikacji na urządzeniu ani ograniczeń opartych na użytkownikach.

Z drugiej strony, zapora sprzętowa z łatwością ochroni całą sieć komputerów, podczas gdy konfiguracja oprogramowania jest trudniejszym zadaniem. I chociaż atakujący może wyłączyć oprogramowanie, jeśli zdoła się dostać, nie może manipulować przy fizycznym urządzeniu.

Jak sama nazwa wskazuje, zapory programowe lepiej współpracują z programami na komputerze. Blokowanie aplikacji, zarządzanie użytkownikami, generowanie logów i monitorowanie użytkowników w Twojej sieci to ich specjalność. Nie są tak łatwe do skonfigurowania w całej sieci, ale po zainstalowaniu na wielu urządzeniach umożliwiają dokładniejszą kontrolę.

Zapora z filtrowaniem pakietów

Najprostszym typem zapory ogniowej i jednym z pierwszych, jakie kiedykolwiek opracowano, są zapory filtrujące pakiety. Pakiet to dane wymieniane między komputerem a serwerem. Po kliknięciu łącza, przesłaniu pliku lub wysłaniu wiadomości e-mail wysyłasz pakiet na serwer. A kiedy ładujesz stronę internetową, wysyła ona do Ciebie pakiety.

Zapora filtrująca pakiety analizuje te pakiety i blokuje je na podstawie zestawu predefiniowanych reguł. Na przykład możesz blokować pakiety pochodzące z określonego serwera lub adresu IP lub te, które próbują dotrzeć do określonego miejsca docelowego na twoim serwerze.

Wada: tego typu zapory ogniowe są proste i łatwe do oszukania. Nie ma możliwości zastosowania reguł zaawansowanych. Jeśli zezwolisz na przepływ ruchu przez określony port, zapora filtrująca pakiety przepuszcza wszystko, nawet ruch, który jest kierowany do nowoczesnych zapór, jest oczywiście nieuzasadniony.

Jedyną ich zaletą jest to, że są tak proste, że prawie nie mają wpływu na wydajność. Nie sprawdzają ruchu, nie zapisują logów ani nie wykonują żadnych zaawansowanych funkcji. W dzisiejszych czasach należy unikać zapór sieciowych filtrujących pakiety lub przynajmniej używać ich razem z czymś bardziej zaawansowanym, ponieważ istnieją znacznie lepsze rozwiązania.

Zapora stanowa

Po „bezstanowych” prostych filtrach pakietów pojawiła się technologia zapory stanowej. Było to rewolucyjne, ponieważ zamiast tylko analizować przechodzące pakiety i odrzucać je na podstawie prostych parametrów, zapory stanowe obsługują informacje dynamiczne i kontynuują monitorowanie pakietów przechodzących przez sieć.

Potrzebujesz błyskawicznego, niezawodnego i w pełni bezpiecznego hostingu dla swojej witryny? Kinsta zapewnia to wszystko i całodobowe wsparcie światowej klasy od ekspertów WordPress. Sprawdź nasze plany

Prosta zapora filtrująca pakiety może blokować tylko na podstawie statycznych informacji, takich jak adres IP lub port. Zapory stanowe są lepsze w wykrywaniu i blokowaniu nielegalnego ruchu, ponieważ rozpoznają wzorce i inne zaawansowane koncepcje.

W porównaniu do bezstanowych zapór ogniowych, są one bardziej intensywne ze względu na przechowywanie danych pakietów w pamięci i bardziej rygorystyczne ich analizowanie, a także prowadzenie dzienników tego, co jest blokowane i co przechodzi. Ale są o wiele lepszym rozwiązaniem.

Zapora aplikacji internetowej

Chociaż technologia stanowa jest nadal używana do dziś, sama nie wystarcza już do skutecznego zapewnienia bezpieczeństwa sieci. Kolejnym dużym krokiem były zapory sieciowe aplikacji i aplikacji internetowych.

Tradycyjne zapory monitorują tylko ogólny ruch w sieci. Zmagają się lub całkowicie nie wykrywają ruchu przychodzącego lub wychodzącego z aplikacji, usługi lub innego oprogramowania. Zapory aplikacyjne zostały zaprojektowane do współpracy z tymi programami, wyłapując próby włamań, które wykorzystują luki w oprogramowaniu, aby ominąć starsze zapory.

Mogą również działać jako system kontroli rodzicielskiej dla firmy, całkowicie blokując dostęp do niektórych aplikacji i stron internetowych.

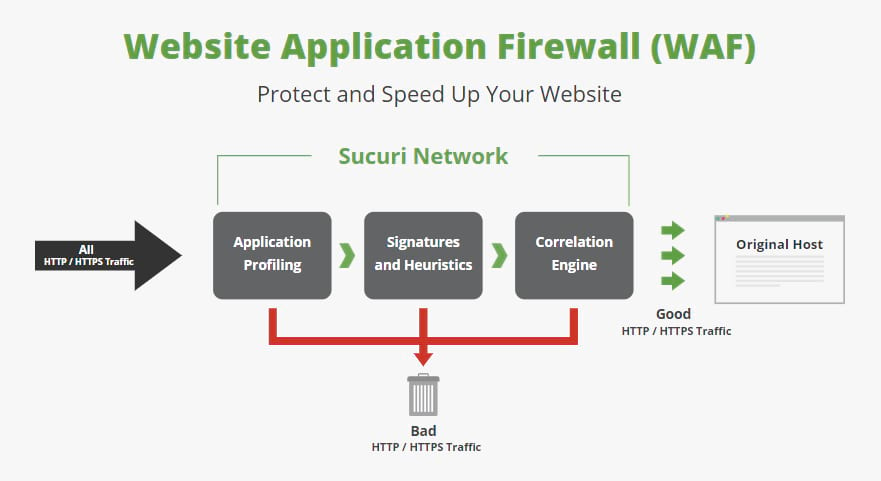

Zapory aplikacji internetowych działają podobnie, ale monitorują aplikacje internetowe zamiast programów na komputerze. Przykładami aplikacji internetowych są formularze innych firm lub wtyczki do koszyka na zakupy, które czasami mogą zostać przejęte w celu wysłania złośliwego oprogramowania na Twój serwer. Bez WAF jesteś podatny na te ataki.

Wiele plików WAF działa w chmurze, co oznacza, że nie trzeba wprowadzać żadnych radykalnych zmian na serwerze, aby je skonfigurować. Ale mogą również istnieć na sprzęcie lub oprogramowaniu serwera.

Jeśli potrzebujesz usługi zapory sieciowej do ochrony swojej witryny, poszukaj opartego na chmurze WAF, takiego jak Cloudflare lub Sucuri. Można je zainstalować bez konieczności majstrowania przy wrażliwych ustawieniach hosta internetowego lub konfigurowania drogiego sprzętu.

Zapora nowej generacji

Ostatnim jest zapora nowej generacji (NGFW), jeden z najnowszych wynalazków wywodzących się z tej generacji technologii bezpieczeństwa. Te narzędzia klasy korporacyjnej są jak wszystkie powyższe połączone w jeden. Głębokie filtrowanie pakietów, zapobieganie włamaniom i monitorowanie aplikacji to tylko niektóre z ich ogromnej gamy funkcji sieciowych.

Zapory sieciowe nowej generacji w chmurze istnieją jako usługa online, ale WAF są znacznie powszechniejsze i zapewniają podobną funkcjonalność. Ale jeśli potrzebujesz absolutnie najbardziej zaawansowanej dostępnej technologii zapory sieciowej z pełnym pakietem zabezpieczeń w jednym programie, poszukaj NGFW.

Jak uzyskać zaporę sieciową?

Aby chronić siebie i swoją witrynę, potrzebujesz wysokiej jakości zapory, która powstrzyma intruzów.

Jeśli chodzi o osobiste zapory ogniowe, zwykle nie ma potrzeby wychodzenia z siebie, aby je zdobyć. Wbudowana zapora systemu Windows działa bardzo dobrze bez żadnej konfiguracji. A między zaporą sieciową aplikacji, która często jest dostarczana z oprogramowaniem antywirusowym, a filtrem pakietów na routerze, komputer jest zwykle bardziej niż chroniony.

Upewnij się tylko, że zapora jest aktywna, masz zainstalowany dobry program antywirusowy, a router jest poprawnie skonfigurowany. To samo można powiedzieć o użytkownikach macOS.

Ale co, jeśli masz witrynę, która wymaga ochrony?

Wtedy jest zupełnie inaczej. Nie ma tak wielu wbudowanych narzędzi do ochrony, a często to od Ciebie zależy, czy zabezpieczysz swoją witrynę. Na przykład, jeśli korzystasz z WordPressa, nie ma zapory ani niczego, co chroniłoby Twój serwer, a wtyczki zabezpieczające są jedną z najczęstszych opcji.

Deweloperzy WordPressa dokładają wszelkich starań, aby kod był zoptymalizowany, ale gdy pojawiają się luki, nie masz nic, aby zapobiec włamaniom.

Każda witryna może skorzystać z WAF. Usługi online, takie jak Sucuri, Wordfence, Cloudflare, mogą zostać skonfigurowane na serwerze w ciągu kilku minut.

Oprócz samodzielnego zainstalowania zapory, powinieneś wybrać hosta internetowego, który odpowiednio dba o swoje serwery. Zbyt wielu tanich hostów nie troszczy się o bezpieczeństwo i może to spowodować ogromne problemy, jeśli Twoja witryna znajdzie się pod ostrzałem.

Integracja z Cloudflare firmy Kinsta

Jeśli Twoja witryna jest hostowana na Kinsta, nie musisz się martwić ręcznym konfigurowaniem WAF. Wszystkie witryny w naszej infrastrukturze są automatycznie chronione przez naszą bezpłatną integrację Cloudflare, która obejmuje bezpieczną zaporę sieciową z niestandardowymi zestawami reguł i bezpłatną ochronę przed atakami DDoS. Oprócz naszej integracji z Cloudflare wdrażamy również inne środki bezpieczeństwa, takie jak wykrywanie brutalnej siły, dostęp do plików tylko przez SFTP, maszyny wirtualne Google Cloud Platform, kompleksowa gwarancja bezpieczeństwa i nie tylko.

Streszczenie

Na nowoczesnym komputerze osobistym zwykle nie trzeba wiele robić, ponieważ w większości systemów operacyjnych fabrycznie instalowana jest zapora. Jeśli chodzi o Twoją witrynę, zbyt wielu hostów po prostu nie dba o zabezpieczenie swoich serwerów, więc Twoim zadaniem jest chronić siebie.

Jeśli szukasz hosta internetowego z niezawodną infrastrukturą bezpieczeństwa, która może obsługiwać witryny dowolnej wielkości, rozważ Kinsta. Dzięki naszej bezpłatnej integracji i gwarancji bezpieczeństwa Cloudflare wiesz, że nie padniesz ofiarą włamania. A w rzadkich przypadkach, gdy się przebiją, podejmiemy kroki, aby bezpłatnie pozbyć się złośliwego oprogramowania.

Nawet jeśli wybierzesz niezawodnego hosta, który kładzie duży nacisk na bezpieczeństwo, dobrym pomysłem jest zainstalowanie zapory sieciowej jako drugiej linii obrony. Znajdź dobrą usługę, taką jak Sucuri, lub pobierz wtyczkę bezpieczeństwa WordPress, a będziesz gotowy.