WordPressへのDDoS攻撃を阻止する方法

公開: 2021-08-23WordPressは、今日人気のあるコンテンツ管理システムです。 WordPressでサイトをどこまで利用できるかについては多くの可能性があります。 しかし、そのような巨大な名声は、WordPressをさまざまな攻撃やセキュリティ問題のホットターゲットにします。

DDoS(Distributed Denial of Service)攻撃は、そのような脆弱性の1つです。 WordPressに対するDDoS攻撃は、予想よりも一般的であり、急速に増加しています。 残念ながら、彼らは他の種類の攻撃の門も開いています。 したがって、あなたができる最善のことは、DDoS攻撃を阻止して、ビジネスを大ヒットから救う方法を学ぶことです。

このガイドでは、DDoS攻撃とは何か、およびDDoS攻撃が引き起こす可能性のある損害の種類について説明します。 また、DDoS攻撃を阻止するためのさまざまな方法についても説明します。

さぁ、始めよう:

目次

- WordPressに対するDDoS攻撃とは何ですか?

- なぜDDoS攻撃が発生するのですか?

- DDoS攻撃による損害

- ブルートフォース攻撃とDDoS攻撃の違い

- WebサイトへのDDoS攻撃を阻止する方法は?

- 1.XML-RPCを無効にする

- 2. RESTAPIを無効にする

- 3. WAF(Website Application Firewall)のアクティブ化

- 4.CDNの使用

- DoS対DDoS:違いは何ですか?

- それがDDoSなのかブルートフォースなのかを知る方法は?

- DDoS攻撃の下で何をしますか?

- 1.アラートチームメンバー。

- 2.顧客に通知します。

- 3.ホスティングおよびセキュリティサポートに連絡してください。

- 結論

WordPressに対するDDoS攻撃とは何ですか?

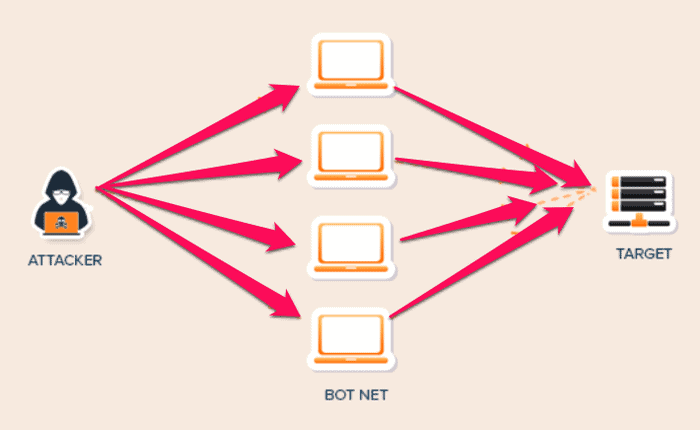

分散型サービス拒否攻撃、別名DDoS攻撃は、ネットワーク、サービス、またはサーバーの平均トラフィックレートを妨害しようとするサイバー攻撃です。 DDoS攻撃の主な目的は、大量のトラフィックをターゲットサーバーに送信して、サーバーの速度を低下させ、最終的にサーバーをクラッシュさせることです。

- ハッカー(この場合はボットマスター)は、侵害されたデバイスとコンピューターを使用して、WordPressサーバーにHTTPリクエストを送信します。 これらの侵害されたデバイスは、ボットネットと呼ばれるネットワークを形成します。

- ボットマスターは、ボットネットへの起動コマンドを開始します。 次に、ボットネットはターゲットサーバーにデータのフェッチを要求します。 ボットネットは、同時に同じデータを要求する何百、何千ものホストになる可能性があります。

- 単一のリクエストは、ターゲットサーバーから特定のリソースを消費します。 サーバーには限られたリソースと、特定の時間に通常のトラフィックを処理する能力しかありません。 悪意のあるトラフィックが殺到すると、サーバーを圧倒します。 その結果、速度が低下し、クラッシュすることさえあります。 サイトがこのサーバー上にある場合、サイトも応答しなくなります。

最近、DDoS攻撃が頻繁に発生しています。 年を追うごとに上昇しています。

- 2019年だけでも、840万件のDDoS攻撃がありました。

- 2019年も、最長13日間の攻撃を目撃し、292,000 RPS(Requests Per Second)でピークに達しました。

- 480万件のDDoS攻撃は、2020年の前半にのみ発生しました。この攻撃は2019年から15%増加しています。パンデミックのロックダウン(2020年3月から6月)ではさらに25%に増加しました。

大規模なインターネット企業でさえ、DDoS攻撃の影響を受けません。 2016年に、人気のあるDNSサービスプロバイダーであるDYNがDDoS攻撃の犠牲になりました。 この攻撃は、Netflix、Amazon、PayPal、Visa、Reddit、Airbnb、The New YorkTimesなどの多くの強力なWebサイトに影響を及ぼしました。

2018年後半、GitHub(人気のあるコードホスティングプラットフォーム)がDDoS攻撃を受けました。 この攻撃により、1秒あたり1.3TBのトラフィックがサーバーに送信されました。

ご覧のとおり、WordPressに対するDDoS攻撃を阻止する方法を知ることが不可欠です。 このガイドの最後のセグメントで、ここで学習します。

なぜDDoS攻撃が発生するのですか?

DDoS攻撃には多くの理由が考えられます。 それはすべて、ボットマスターのモチベーションに依存します。 一般的なタイプのトリガーのいくつかを次に示します。

- 技術的な知識を持つ人々はそれを冒険的だと感じています。 彼らは退屈からそれをするかもしれません。

- そのような攻撃の背後には政治的な理由があるかもしれません。 このような動機により、ボットマスターは特定の地域や国を攻撃することになります。

- 特定のサービスプロバイダーまたは企業への攻撃は、金銭的な損害を引き起こします。 また、競争相手を排除する意欲を得ることができます。

- 身代金を求めて誰かまたは特定の組織を脅迫すること。

DDoS攻撃による損害

このタイプの攻撃は、サーバーをクラッシュさせてWebサイトにアクセスできなくなったり、パフォーマンスを低下させたりすることを目的としています。 DDoS攻撃による主な被害は次のとおりです。

- サイトのパフォーマンスが低下したり、アクセスできなくなったりします。

- その結果、ユーザーエクスペリエンスが低下します。 それは、バウンス率の増加とコンバージョンの急落につながります。

- それはあなたのサイトのSEOランキングを下げる可能性があります。

- それは専門家を雇うことによって問題を解決するための財政的負担を引き起こします。 実際、レポートでは、中小企業で最大120,000ドル、企業で最大200万ドルの損失が見込まれています。

ブルートフォース攻撃とDDoS攻撃の違い

ブルートフォース攻撃について聞いたことがあるかもしれません。 これは、DDoS攻撃のようなサイバー攻撃の別の形態です。 ただし、これら2つの攻撃は互いに異なります。

ブルートフォース攻撃は、Webサイトをハッキングするための一般的な攻撃です。 対照的に、DDoS攻撃は、サーバーへのトラフィックをオーバーフローさせたいと考えています。 したがって、ブルートフォース攻撃とDDoS攻撃の主な違いは目標です。

ブルートフォース攻撃は、パスワードを推測したり、ランダムな組み合わせを試したりすることで、サイトへの不正な管理者アクセスを取得することを目的としています。 アクセスを取得した後、ハッカーはサイトから個人情報を盗んだり、悪意のあるソフトウェアをインストールしてコンピューターやデータに感染させたりすることを意図しています。

それどころか、DDoS攻撃は、サーバーを圧倒してサイトのパフォーマンスを低下させ、さらにはサーバーをクラッシュさせることを目的としています。

WebサイトへのDDoS攻撃を阻止する方法は?

DDoSは、ボットマスターが巧妙に偽装できるため、対処が難しい場合があります。 ただし、これらの方法を使用すると、WordPressに対するDDoS攻撃を防止および阻止できます。

1.XML-RPCを無効にする

XML-RPCは、XMLを使用してHTTPを暗号化し、トランスポート装置として呼び出すリモートメソッド呼び出しです。 簡単に言うと、XML-RPCは、Windows LiveWriterなどのブログクライアントを使用してWordPressブログに投稿を追加できるシステムです。

WordPressモバイルアプリを使用していて、IFTTTなどのサービスに接続したい場合、またはブログをリモートで投稿したい場合は、XML-RPCを有効にする必要があります。 ただし、ハッカーはXML-RPCを介してサイトにDDoS攻撃を仕掛けることができます。 したがって、モバイルWordPressアプリを使用しない場合は、XML-RPCを無効にすることをお勧めします。

あなたは2つの方法でそれを行うことができます:

#プラグインの使用

WordPressにDisableXML-RPCというプラグインをインストールできます。 このプラグインをアクティブにすると、XML-RPCが自動的に無効になります。

#.htaccessを使用する

.htaccessファイルにコードを追加して、XML-RPCを無効にすることもできます。

#WordPressxmlrpc.phpリクエストをブロックする

<ファイルxmlrpc.php>

注文拒否、許可

すべてから否定する

123.123.123.123から許可

</ファイル>

2. RESTAPIを無効にする

RESTはRepresentationalStateTransferの略です。 WordPressのRESTは、HTTPリクエストを使用してデータにアクセスし、それを使用します。 これは、これらのデータの読み取り、作成、更新、さらには削除に関連しています。

同様に、API(Application Programming Interface)は、2つのソフトウェアが相互に通信できるようにするコードです。 APIは、アプリケーションまたはOSからサービスを要求するための正しいパスを開きます。

REST APIを使用すると、プラグインはWordPressデータにアクセスしたり削除したりすることができます。 したがって、DDoS攻撃を可能にする要因として機能する可能性があります。 したがって、REST APIを無効にすると、DDoS攻撃を防止し、さらには阻止するのに役立つ可能性があります。

このために、Disable WP RESTAPIプラグインをインストールできます。 プラグインをアクティブにすると、認証されていないユーザーがサイトのRESTAPIにアクセスできなくなります。 ただし、プラグインはDDoS攻撃に対する限定的な保護しか提供しません。 あなたのウェブサイトは通常のHTTPリクエストに対して引き続きオープンです。 また、WordPressでAPIサービスの障害に直面する可能性があります。

3. WAF(Website Application Firewall)のアクティブ化

WAF(Website Application Firewall)は、DDoSボットやハッカーがサイトに侵入するのを防ぐための最初の保護層です。 WAFは、サイトと着信トラフィック間のプロキシとして機能します。 WAFは、インテリジェントアルゴリズムを使用して、サーバーに到達する前に疑わしい要求をブロックします。

プラグイン、WordPressコア、およびテーマの脆弱性の仮想パッチを実行します。

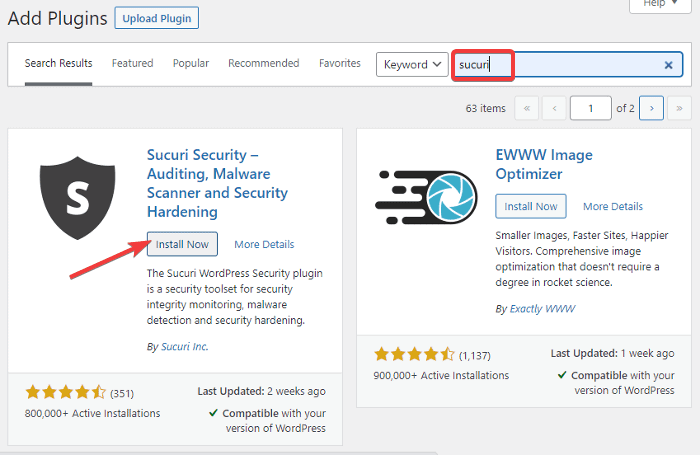

WAFは、ホスティングプロバイダーに関連する機能です。 この機能がホスティングパッケージに組み込まれていない場合は、Sucuriにサインアップできます。 これは、最高のセキュリティプラグインおよびWebサイトファイアウォールプラグインです。 SucuriはDNSレベルで実行されます。 これは、サイトにリクエストを送信する前に、DoSボリューム攻撃をキャッチすることを意味します。

価格は次のとおりです。

- 基本:サイトあたり年間199.99ドル

- プロ:サイトあたり年間299.99ドル

- ビジネス:サイトあたり年間499.99ドル

または、Cloudflareを使用することもできます。 価格は次のとおりです。

- 無料版

- プロ:月額$ 20

- ビジネス:月額$ 200

- エンタープライズ:カスタムベース。

ただし、無料バージョンではDDoS保護が制限されています。 7層のDDoS保護を取得するには、ビジネスプランにサインアップする必要があります。

注:アプリケーションレベルのWAF機能は、DDoS攻撃中は効果が低くなります。

4.CDNの使用

CDN(Content Delivery Network)は、地理的に分散されたサーバーのグループであり、世界中のユーザーにコンテンツを配信します。 これらのサーバーは連携して、インターネットコンテンツをより速いペースで配信します。

これにより、ユーザーとサーバー間の物理的な距離が短くなり、Webのパフォーマンスが向上します。

CDNを使用することにはいくつかの利点があり、その1つはWebセキュリティの向上です。 CDNプロバイダーは、DDoS攻撃、Webの悪用、およびその他のサイバー脅威を防ぐために努力と時間を費やしています。

人気のあるCDNプロバイダーのほとんどは、詐欺師、ボット、およびその他の脅威を防ぐための十分なセキュリティ対策を提供しています。 さらに、Apple FairPlay、Microsoft PlayReady、およびその他のコンテンツ保護システムを使用したDRM(デジタル著作権管理)ライセンスも提供します。

したがって、CDNサービスを使用することは、WordPressに対するDDoS攻撃を阻止するための簡単で効果的な方法です。 どのCDNが自分に適しているかわからない場合は、2021年の10の最高のCDNプロバイダーを紹介します。長所と短所とともに詳細を確認してください。 次に、どれが自分に最も適しているかを判断できます。

DoS対DDoS:違いは何ですか?

DDoS攻撃は、DoS攻撃から発展したものです。 したがって、それらの違いを知る必要があります。

DoS攻撃は、ボットマスターがコンピューターやその他のデバイスをユーザーが利用できないようにしようとするオンライン攻撃です。 それらは、デバイスの通常の機能を妨害することによってそうします。 その目標は、サーバーを操作してユーザーアクセスを拒否し、通常のシステムに干渉することです。

ただし、DDoS攻撃は大量の要求を特定のサーバーに送信し、サーバーを停止します。

複数のマシンが関与するDDoS攻撃とは異なり、DoS攻撃は単一のサイトと単一のターゲットの間で発生します。

それがDDoSなのかブルートフォースなのかを知る方法は?

DDoS攻撃とブルートフォース攻撃はどちらもサーバーリソースを使用し、パフォーマンスを低下させます。 その結果、両方の攻撃の症状は非常に似ています。 サイトの速度が低下し、クラッシュする可能性もあります。

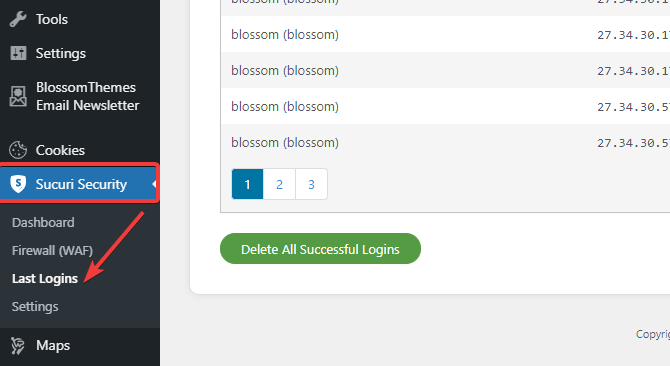

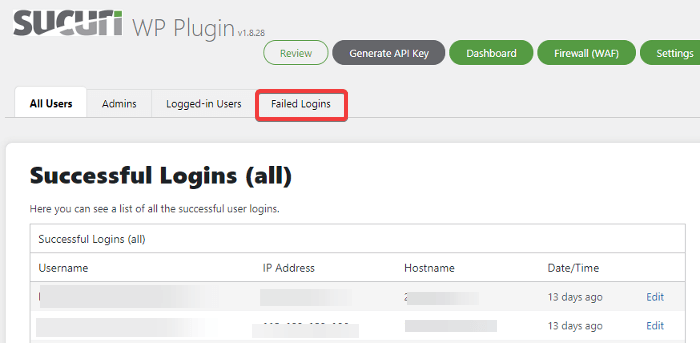

Sucuriプラグインを使用すると、それがDDoS攻撃なのかブルートフォース攻撃なのかを確実に知ることができます。

- 次に、ダッシュボードの「Sucuri Security」に移動し、「LastLogins」オプションをクリックします。

- [ログインに失敗しました]タブに移動します。

ここに複数のログイン要求が表示されている場合は、サイトがブルートフォース攻撃を受けていることを意味します。

DDoS攻撃の下で何をしますか?

CloudFlareやSucuriなどの企業のWebApplication Firewallを使用して、DDoS攻撃を防ぐことができます。 ただし、非常に大規模な攻撃の場合は、サイトに影響を与える可能性があります。 したがって、サイトがDDoS攻撃を受ける可能性があるシナリオに備えることをお勧めします。 サイトがDDoS攻撃を受けている場合に従うべきヒントを次に示します。

1.アラートチームメンバー。

チームで作業している場合は、DDoS攻撃であることがわかった瞬間にチームに通知するのが最善です。 そうすることで、クエリの準備をし、考えられる解決策を見つけます。

2.顧客に通知します。

DDoS攻撃は、ユーザーエクスペリエンスに影響を与えるため、顧客に大きな不便をもたらす可能性があります。 残念ながら、特にオンラインストアの場合はそうです。 顧客はログインまたは注文できない場合があります。 したがって、サイトが技術的に困難であり、まもなく標準になることを彼らに伝えることができます。

そのようなメッセージは彼らに状況を知らせ、後でフォローアップするでしょう。 結局のところ、コミュニケーションはあなたのブランドイメージを強く保つものです。

3.ホスティングおよびセキュリティサポートに連絡してください。

あなたが直面している問題について彼らに知らせるためにあなたのホスティングプロバイダーとファイアウォールサービスに連絡してください。 これにより、問題がより早く解決される可能性があり、攻撃に関するより多くの更新が提供される可能性もあります。

Sucuriを使用している場合は、Paranoidモードに設定できます。 サイト上の複数のリクエストをブロックするため、正当なトラフィックのみがアクセスできるようになります。

結論

サイトがDDoS攻撃に対して脆弱であるかどうかを予測することはできません。 したがって、あなたができる最善のことは、WordPressの犠牲になる前にWordPressへのDDoS攻撃を阻止する方法を学ぶことです。

DDoS攻撃を阻止および防止するための複数の方法を学びました。 気に入った場合は、以下にコメントしてください。

また、以下を確認することもできます。

- あなたのWordPressウェブサイトを保護するためのWordPressセキュリティトリック

- WordPressのログインURLを見つけて安全にします。