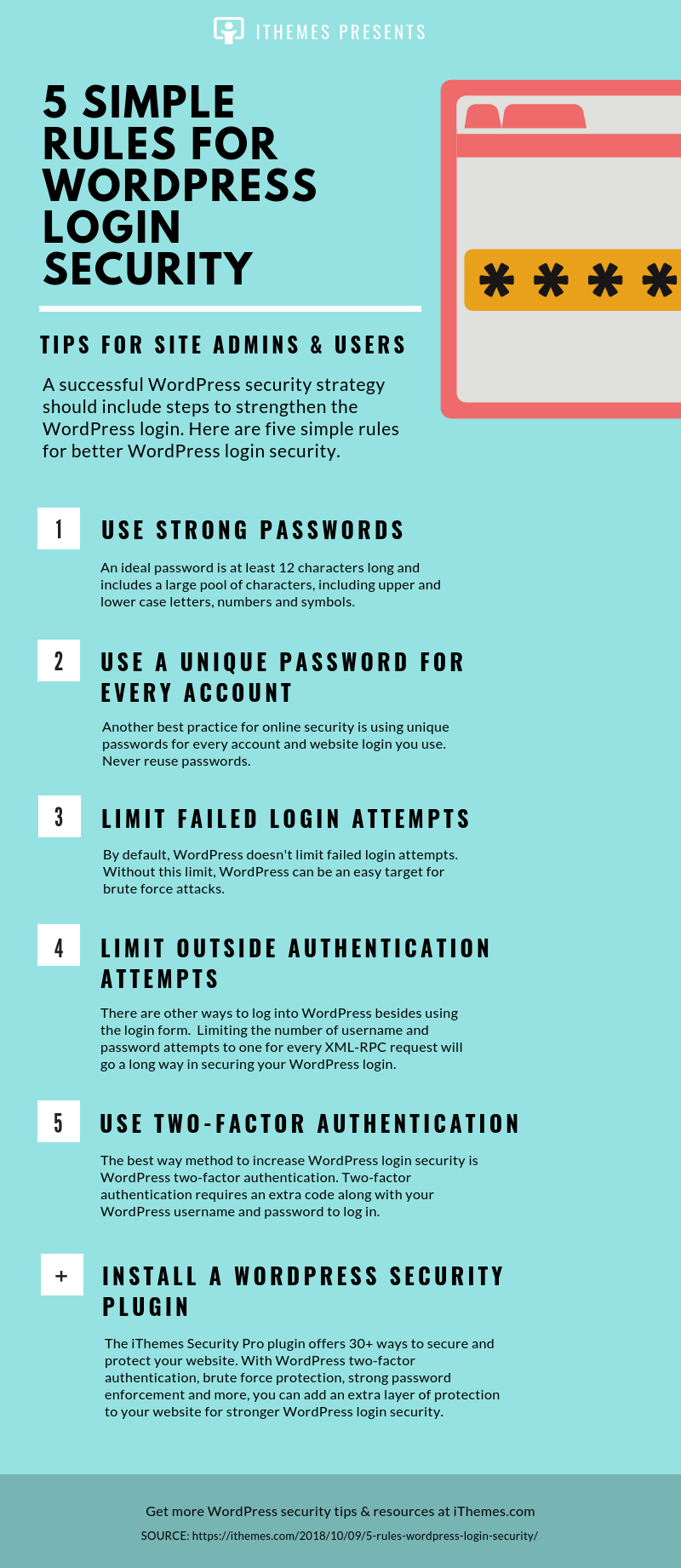

WordPressログインセキュリティの5つの簡単なルール

公開: 2020-09-25WordPressのセキュリティ戦略を成功させるには、WordPressのログインを強化する手順を含める必要があります。 この投稿では、WordPressのログインセキュリティを向上させるための5つの簡単なルールについて説明します。

WordPressの優れている点は、ほぼすべての人がWebサイトにアクセスできるようにすることです。 しかし、そのアクセシビリティには予測可能性が伴います。 WordPressの使用経験がある人なら誰でも、サイトに変更が加えられる場所を知っています: wp-adminエリアを介して。 彼らは、 wp-admin 、 wp-login.phpページにアクセスするためにどこに行く必要があるかさえ知っています。

デフォルトでは、WordPressのログインURLはすべてのWordPressサイトで同じであり、アクセスするために特別な権限は必要ありません。 そのため、WordPressのログインページは、WordPressサイトの中で最も攻撃されており、潜在的に脆弱です。残念ながら、ブルートフォース攻撃を行うインターネットをローミングするボットを作成するのにそれほどのスキルは必要ありません。初心者レベルのハッカーなら誰でも作成できます。 WordPressログインページへの攻撃は参入障壁が低いため、WordPressサイトを保護するにはWordPressログインセキュリティが不可欠です。

これらのルールに従い、WordPressのセキュリティのベストプラクティスを使用することで、一般的なユーザーのログインミスに対する脆弱性を回避できます。

1.強力なパスワードを使用する

インターネット上のパスワードセキュリティのベストプラクティスについては、紛らわしく矛盾する情報がたくさんあります。 その混乱を解消するために、強力なパスワードを使用することでWordPressのセキュリティがどのように向上するかについての基本を説明しましょう。

パスワードを作成するときはいつでも、最初に考慮したい項目はパスワードの長さです。 以下のリストは、4コアi5プロセッサーを使用してパスワードを解読するのにかかる推定時間を示しています。

- 7文字がクラックされるまでに0.29ミリ秒かかります。

- 8人のキャラクターが割れるのに5時間かかります。

- 9人のキャラクターが割れるのに4ヶ月かかります。

- 10文字はクラックするのに10年かかります

- 12文字はクラックするのに2世紀かかります。

ご覧のとおり、パスワードに1文字を追加すると、ログインのセキュリティを大幅に向上させることができます。 少なくとも12文字の長さでランダムで、「 ISt8XXa!28X3 」のような文字の大きなプールを含むパスワードは、解読を非常に困難にします。

残念ながら、一部のハッカーは、GPUとより強力なCPUを利用して、パスワードを解読するために必要な時間を短縮しています。 したがって、ログインを強化するには、パスワードのエントロピーにも注意してください。 パスワードのエントロピーが高いほど、パスワードを解読するのが難しくなります。

たとえば、長さの要件だけに基づくと、「 abcdefghijkl 」のようなパスワードは12文字です。これはすばらしいパスワードであり、解読には200年かかるはずです。 ただし、パスワードは連続した文字列を使用するため、ランダム化された文字を持つ「 rfybolaawtpm 」のようなパスワードと比較して、パスワードの予測がはるかに容易になります。

文字をランダム化すると、予測可能性が低下し、パスワードの強度が高まります。 しかし、これらのパスワードには両方とも、最終的にパスワードのエントロピーを減らすという共通点が1つあります。 どちらも小文字のみを使用しており、可能な文字のプールを26に制限しています。そのため、パスワードを解読するために必要な文字のプールを92に増やすには、英数字、大文字、および一般的なASCII文字を含めることが重要です。

2.アカウントごとに一意のパスワードを使用する

オンラインセキュリティのもう1つのベストプラクティスは、アカウントとWebサイトのログインごとに一意のパスワードを使用することです。 これは非常に重要です。もう一度言います。サイトごとに異なるパスワードを使用する必要があります。

パスワードの再利用がそれほど重要なのはなぜですか? すべてのサイトに同じパスワードを使用していて、それらのサイトの1つが侵害された場合、すべてのサイトのすべてのアカウントに侵害されたパスワードを使用することになります。 ハッカーは、侵害されたパスワードのデータダンプを使用して、電子メールアドレスまたはユーザー名と組み合わせてアカウントにアクセスできます。 リスクを冒さないことが最善です。

パスワードを再利用しているユーザーが多いほど、WordPressのログインセキュリティは弱くなります。 Splash Dataによって編集されたリストでは、すべてのデータダンプに含まれる最も一般的なパスワードは123456でした。サイトのWordPressログインセキュリティは最も弱いリンクと同じくらい強力なので、強力なパスワード要件に積極的に対応してください。

ヒント:侵害されたパスワードからWordPressを保護する

iThemes Security Proなどのプラグインを使用すると、パスワードの侵害からWordPressを保護できます。 iThemes Security Proは、HaveIBeenPwned APIを利用して、データ侵害にパスワードが含まれているかどうかを検出します。

ヒント:パスワードを頻繁に変更するようにユーザーに促します

iThemes Securityのパスワード要件機能を使用すると、次回ログインするときにすべてのユーザーにパスワードの変更を強制できます。ユーザーに新しいパスワードの作成を強制すると、誰もが強力で妥協のないパスワードで最初からやり直すことができ、WordPressログインが増加します。安全。

ヒント:パスワードマネージャーを使用する

最終的に、パスワードマネージャーを使用すると、ログインと一意のパスワードを追跡するのに役立ちます。 パスワードマネージャーの助けを借りて、あなたはあなたのパスワードを覚えている必要はありません。

3.ログイン試行を制限する

デフォルトでは、WordPressには、誰かが失敗したログイン試行の回数を制限するものは何も組み込まれていません。 攻撃者が試行できるログイン試行の失敗回数に制限がない場合、攻撃者は成功するまで、無限の数のユーザー名とパスワードを試行し続けることができます。

iThemes Security ProなどのWordPressセキュリティプラグインをインストールして、失敗したログイン試行の回数を制限することにより、WordPressログインセキュリティを強化します。 iThemes Security Pro WordPressブルートフォース保護機能を使用すると、ユーザー名またはIPがロックアウトされるまでに失敗したログイン試行の許可回数を設定できます。 ロックアウトは、攻撃者がログインを試みる機能を一時的に無効にします。 攻撃者が3回ロックアウトされると、サイトの閲覧も禁止されます。

4.リクエストごとの外部認証の試行を制限する

ログインフォームを使用する以外に、WordPressにログインする方法は他にもあります。 攻撃者はXML-RPCを使用して、1回のHTTPリクエストで数百回のユーザー名とパスワードの試行を行うことができます。 強引な増幅方法により、攻撃者はわずか数回のHTTPリクエストでXML-RPCを使用して何千ものユーザー名とパスワードを試行できます。 攻撃者がデータベースダンプを開始点として使用し、リクエストごとに数千の推測を行う可能性があることがわかっている場合、WordPressのログインセキュリティの重要性がはるかに明確になります。

さらに、WordPressログインセキュリティプランを作成するときは、WordPress RestAPIがWordPressユーザーを認証するための追加の方法を追加することに注意することが重要です。 Cookie認証は、ログイン時の認証方法の1つであり、WordPressは自動的にCookieを保存するため、プラグインとテーマがユーザーに代わって機能を実行できます。 Cookie認証は、wp-login.phpに追加した保護の恩恵を受けます。

5.2要素認証を使用する

最後にWordPressのログインセキュリティを強化するための最良の方法であるWordPressの2要素認証を保存しました。 二要素認証では、ログインするためにWordPressのユーザー名とパスワードとともに追加のコードが必要です。

二要素認証には多くの方法がありますが、すべての方法が同じように作成されているわけではありません。 可能であれば、2要素認証にテキストを使用しないでください。 米国国立標準技術研究所は、認証コードの送受信にSMSを使用することを推奨しなくなりました。

iThemes Security ProなどのWordPressセキュリティプラグインを使用して、2要素の電子メールまたはモバイルアプリのいずれかの方法を有効にする必要があります。

多くのサイトでは、ユーザー名として電子メールアドレスを使用する必要があることに注意してください。 攻撃者がこれらのサイトの1つをハッキングした場合、次のステップは、盗んだ新しい電子メールアドレスとパスワードを使用して電子メールアカウントにログインしようとすることです。 ユーザーまたはクライアントの1人がすべてのサイトで侵害されたパスワードを再利用している場合、それらの電子メールアカウントと2要素電子メールコードが侵害されます。

要約:簡単なWordPressログインセキュリティチェックリスト

WordPressのログインセキュリティは、すべてのサイトで最優先事項である必要があります。 サイトのログインセキュリティを強化する方法がわかったので、この効果的なハッキング防止戦略を利用できます。

- 1.強力なパスワードを使用する

- 2.すべてのアカウントに一意のパスワードを使用する

- 3.ログイン試行を制限する

- 4.認証の試行を制限する

- 5.2要素認証を使用する

WordPressセキュリティプラグインはWordPressウェブサイトを保護するのに役立ちます

WordPressセキュリティプラグインであるiThemesSecurity Proは、一般的なWordPressセキュリティの脆弱性からWebサイトを保護および保護するための30以上の方法を提供します。 WordPressの2要素認証、ブルートフォース保護、強力なパスワードエンフォースメントなどを使用すると、Webサイトにセキュリティの層を追加できます。

今すぐiThemesセキュリティを入手

Michaelは毎週、WordPressの脆弱性レポートをまとめて、サイトを安全に保つのに役立てています。 iThemesのプロダクトマネージャーとして、彼は私たちがiThemes製品ラインナップを改善し続けるのを手伝ってくれます。 彼は巨大なオタクであり、新旧のすべての技術について学ぶのが大好きです。 マイケルが妻と娘と一緒に遊んだり、仕事をしていないときに音楽を読んだり聞いたりしているのを見つけることができます。