WordPress-Schwachstellenbericht: Juli 2021, Teil 2

Veröffentlicht: 2021-07-15Anfällige Plugins und Themes sind der Hauptgrund, warum WordPress-Websites gehackt werden. Der wöchentliche WordPress Vulnerability Report powered by WPScan behandelt aktuelle WordPress-Plugins, Themes und Kern-Schwachstellen und was zu tun ist, wenn Sie eines der anfälligen Plugins oder Themes auf Ihrer Website ausführen.

Jede Schwachstelle hat eine Schweregradbewertung von Niedrig , Mittel , Hoch oder Kritisch . Die verantwortungsvolle Offenlegung und Meldung von Schwachstellen ist ein wesentlicher Bestandteil der Sicherheit der WordPress-Community.

Teilen Sie diesen Beitrag als einen der bisher größten WordPress-Schwachstellenberichte mit Ihren Freunden, um die Nachricht zu verbreiten und WordPress für alle sicherer zu machen.

WordPress Core-Schwachstellen

Schwachstellen im WordPress-Plugin

Dieser Abschnitt listet aktuelle Plugin-Schwachstellen auf. Jedes Plugin in dieser Liste enthält den Plugin-Namen, den Schwachstellentyp, Informationen zur Patch-Version und eine Bewertung des Schweregrads der Schwachstelle.

1. Kalenderereignis-Mehrfachansicht

Plugin: Kalenderereignis-Mehrfachansicht

Sicherheitslücke : Nicht authentifiziertes Reflected Cross-Site Scripting

Gepatcht in Version : 1.4.01

Schweregrad : Mittel

2. Miniaturansicht des magischen Beitrags

Plugin: Magic Post Thumbnail

Sicherheitslücke : Reflektiertes Cross-Site-Scripting

Gepatcht in Version : 3.3.7

Schweregrad : Hoch

3. Unbegrenzter Kategorieschieberegler für WooCommerce

Plugin: Unbegrenzter Kategorie-Slider für WooCommerce

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 2.1.0

Schweregrad : Mittel

4. Geschwindigkeits-Booster-Paket

Plugin: Speed-Booster-Paket

Sicherheitslücke : Authentifiziertes RCE

Gepatcht in Version : 4.2.0

Schweregrad : Kritisch

5. Galerie filtern

Plugin: Galerie filtern

Sicherheitslücke : Nicht autorisierte AJAX-Aufrufe

Gepatcht in Version : 0.0.7

Schweregrad : Hoch

6. Beliebte Marken-SVG-Icons

Plugin: Beliebte Marken-SVG-Icons

Sicherheitslücke : Gespeichertes XSS

Gepatcht in Version : 2.7.8

Schweregrad : Mittel

7. NMI-Gateway für WooCommerce

Plugin: NMI-Gateway für WooCommerce

Sicherheitslücke : CSRF-Bypass

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

8. WPHEKA Angebotsanfrage

Plugin: WPHEKA Angebotsanfrage

Sicherheitslücke : CSRF-Bypass

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

9. WooCommerce-Zusatzkosten

Plugin: WooCommerce-Zusatzkosten

Sicherheitslücke : CSRF-Bypass

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

10. Woo MerchantX

Plugin: Woo MerchantX

Sicherheitslücke : CSRF-Bypass

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

11. CRM: Kontaktmanagement vereinfacht – UkuuPeople

Plugin: CRM: Vereinfachtes Kontaktmanagement – UkuuPeople

Sicherheitslücke : Unbefugtes Hinzufügen/Löschen von Favoriten

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

12. Reiselicht

Plugin: Reiselicht

Sicherheitslücke : CSRF-Bypass

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

13. Haxcan

Plugin: Haxcan

Sicherheitslücke : Beliebiger Dateizugriff

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

14. Slider Hero mit Animation, Videohintergrund & Intro Maker

Plugin: Slider Hero mit Animation, Videohintergrund & Intro Maker

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 8.2.1

Schweregrad : Mittel

15. Amministrazione Trasparente

Plugin: Amministrazione Trasparente

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 7.1.1

Schweregrad : Mittel

16. Vuukle-Kommentare, Reaktionen, Share Bar, Umsatz

Plugin: Vuukle Kommentare, Reaktionen, Share Bar, Umsatz

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 4.0

Schweregrad : Mittel

17. WP EasyPay

Plugin: WP EasyPay

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 3.2.1

Schweregrad : Mittel

18. Wiederherstellung von verlassenen Einkaufswagen für WooCommerce

Plugin: Wiederherstellung von verlassenen Einkaufswagen für WooCommerce

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 1.0.4.1

Schweregrad : Mittel

19. Standorte

Plugin: Standorte

Sicherheitslücke : CSRF-Bypass

Gepatcht in Version : 4.0

Schweregrad : Mittel

20. Formulare

Plugin: Formulare

Sicherheitslücke : Authentifiziertes gespeichertes Cross-Site-Scripting

Gepatcht in Version : 1.12.3

Schweregrad : Niedrig

21. WP-HTML-Mail

Plugin: WP HTML-Mail

Sicherheitslücke : CSRF zu XSS

Gepatcht in Version : 3.0.8

Schweregrad : Mittel

22. WPCS

Plugin: WPCS

Sicherheitslücke : Änderung der Einstellungen des willkürlichen Plugins über CSRF

Gepatcht in Version : 1.1.7

Schweregrad : Mittel

23. Broschürenkarte

Plugin: Broschürenkarte

Sicherheitslücke : Beliebige Aktualisierung der Einstellungen über CSRF führt zu gespeichertem XSS

Gepatcht in Version : 3.0.0

Schweregrad : Mittel

24. WP-Upload-Beschränkung

Plugin: WP-Upload-Beschränkung

Sicherheitslücke : CSRF-Bypass

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

Plugin: WP-Upload-Beschränkung

Sicherheitslücke : Fehlende Zugriffskontrolle in deleteCustomType

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

Plugin: WP-Upload-Beschränkung

Sicherheitslücke : Fehlende Zugriffskontrolle in getSelectedMimeTypesByRole

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

25. WordPress Metadaten- und Taxonomien-Filter

Plugin: WordPress Metadaten- und Taxonomien-Filter kostenlos

Sicherheitslücke : Beliebige Aktualisierung der Einstellungen über CSRF

Gepatcht in Version : 1.2.8

Schweregrad : Mittel

Plugin: WordPress Metadaten- und Taxonomien-Filter Pro

Sicherheitslücke : Beliebige Aktualisierung der Einstellungen über CSRF

Gepatcht in Version : 2.2.8

Schweregrad : Mittel

26. Astra Pro-Addon

Plugin: Astra Pro-Addon

Sicherheitslücke : Nicht authentifizierte SQL-Injection

Gepatcht in Version : 3.5.2

Schweregrad : Hoch

27. Mediendatei-Organizer

Plugin: Media File Organizer

Sicherheitslücke : Directory Traversal

In Version gepatcht : Kein Fix bekannt

Schweregrad : Mittel

28. ProfilPresse

Plugin: ProfilePress

Sicherheitslücke : Nicht authentifiziertes Cross-Site-Scripting

Gepatcht in Version : 3.1.11

Schweregrad : Mittel

Plugin: ProfilePress

Sicherheitslücke : Nicht authentifiziertes Cross-Site-Scripting

Gepatcht in Version : 3.1.11

Schweregrad : Mittel

Schwachstellen im WordPress-Theme

1. Arbeitsergebnis

Plugin: Workreap

Sicherheitslücke : Fehlende Berechtigungsprüfungen in Ajax-Aktionen

Gepatcht in Version : 2.2.2

Schweregrad : Hoch

Plugin: Workreap

Sicherheitslücke : Mehrere CSRF + IDOR Sicherheitslücken

Gepatcht in Version : 2.2.2

Schweregrad : Hoch

Plugin: Workreap

Sicherheitslücke : Nicht authentifizierter Upload führt zu RCE

Gepatcht in Version : 2.2.2

Schweregrad : Hoch

Ein Hinweis zur verantwortungsvollen Offenlegung

Sie fragen sich vielleicht, warum eine Schwachstelle offengelegt wird, wenn sie Hackern einen Exploit zum Angriff bietet. Nun, es ist sehr üblich, dass ein Sicherheitsforscher die Schwachstelle findet und dem Softwareentwickler privat meldet.

Bei verantwortungsvoller Offenlegung erfolgt der erste Bericht des Forschers privat an die Entwickler des Unternehmens, dem die Software gehört, jedoch mit der Vereinbarung, dass die vollständigen Details veröffentlicht werden, sobald ein Patch verfügbar ist. Bei erheblichen Sicherheitslücken kann es zu einer leichten Verzögerung bei der Offenlegung der Sicherheitslücke kommen, damit mehr Personen Zeit für das Patchen haben.

Der Sicherheitsforscher kann dem Softwareentwickler eine Frist setzen, um auf den Bericht zu antworten oder einen Patch bereitzustellen. Wird diese Frist nicht eingehalten, kann der Forscher die Schwachstelle öffentlich offenlegen, um Druck auf den Entwickler auszuüben, einen Patch herauszugeben.

Die öffentliche Offenlegung einer Sicherheitslücke und die scheinbare Einführung einer Zero-Day-Sicherheitslücke – eine Art von Sicherheitslücke, die keinen Patch hat und in freier Wildbahn ausgenutzt wird – mag kontraproduktiv erscheinen. Dies ist jedoch der einzige Hebel, mit dem ein Forscher den Entwickler unter Druck setzen kann, die Schwachstelle zu schließen.

Wenn ein Hacker die Schwachstelle entdeckt, könnte er den Exploit stillschweigend nutzen und dem Endbenutzer (das sind Sie) Schaden zufügen, während der Softwareentwickler damit zufrieden ist, die Schwachstelle ungepatcht zu lassen. Googles Project Zero hat ähnliche Richtlinien, wenn es um die Offenlegung von Sicherheitslücken geht. Sie veröffentlichen die vollständigen Details der Schwachstelle nach 90 Tagen, unabhängig davon, ob die Schwachstelle gepatcht wurde oder nicht.

So schützen Sie Ihre WordPress-Website vor anfälligen Plugins und Themes

Wie Sie diesem Bericht entnehmen können, werden jede Woche viele neue WordPress-Plugin- und Theme-Schwachstellen offengelegt. Wir wissen, dass es schwierig sein kann, über jede gemeldete Offenlegung von Sicherheitslücken auf dem Laufenden zu bleiben.

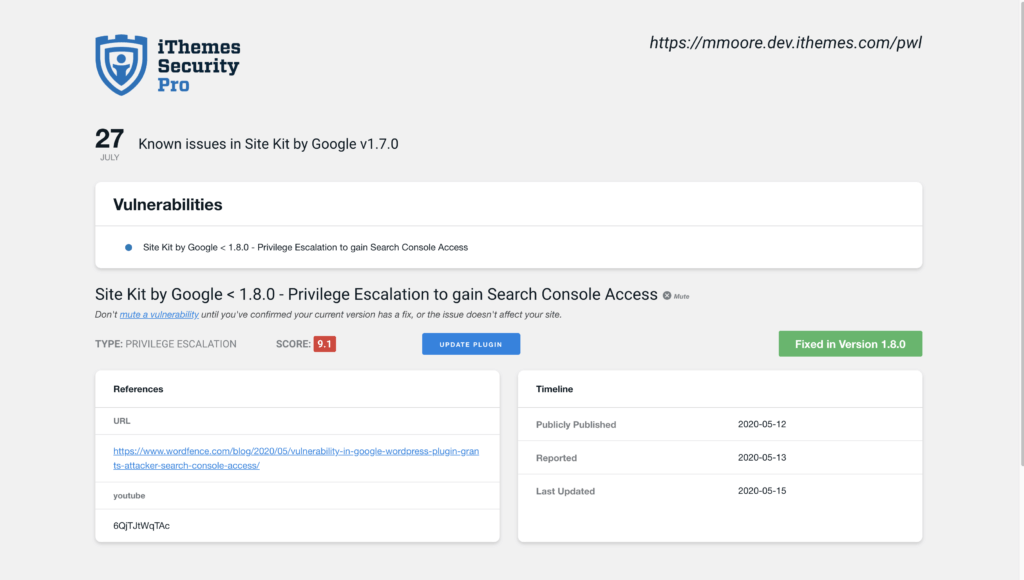

1. Schalten Sie den Site-Scanner von iThemes Security Pro ein

Der Site Scanner des iThemes Security Pro-Plugins scannt nach dem Hauptgrund, warum WordPress-Sites gehackt werden: veraltete Plugins und Themes mit bekannten Schwachstellen. Der Site Scanner überprüft Ihre Site auf bekannte Schwachstellen und wendet automatisch einen Patch an, falls einer verfügbar ist.

Um den Site-Scan bei Neuinstallationen zu aktivieren, navigieren Sie im Menü Funktionen im Plugin zur Registerkarte Site-Check und klicken Sie auf den Schalter, um den Site-Scan zu aktivieren.

Um einen manuellen Site-Scan auszulösen, klicken Sie auf die Schaltfläche Jetzt scannen auf der Site-Scan-Sicherheits-Dashboard-Karte.

Wenn der Site Scan eine Schwachstelle erkennt, klicken Sie auf den Link zur Schwachstelle, um die Detailseite anzuzeigen.

Auf der Seite Site Scan-Schwachstelle sehen Sie, ob ein Fix für die Schwachstelle verfügbar ist. Wenn ein Patch verfügbar ist, können Sie auf die Schaltfläche Update Plugin klicken, um den Fix auf Ihrer Website anzuwenden.

2. Aktivieren Sie die Versionsverwaltung, um die Sicherheitslücke automatisch zu aktualisieren

Die Versionsverwaltungsfunktion in iThemes Security Pro integriert sich in den Site Scan, um Ihre Site zu schützen, wenn veraltete Software nicht schnell genug aktualisiert wird. Selbst die stärksten Sicherheitsmaßnahmen schlagen fehl, wenn Sie anfällige Software auf Ihrer Website ausführen. Diese Einstellungen schützen Ihre Site mit Optionen zum automatischen Aktualisieren auf neue Versionen, wenn eine bekannte Sicherheitslücke besteht und ein Patch verfügbar ist.

Navigieren Sie auf der Seite Einstellungen in iThemes Security Pro zum Bildschirm Funktionen. Klicken Sie auf die Registerkarte Site-Check. Verwenden Sie von hier aus den Umschalter, um die Versionsverwaltung zu aktivieren. Mit dem Einstellungswerkzeug können Sie noch mehr Einstellungen konfigurieren, einschließlich der Art und Weise, wie iThemes Security Pro mit Updates für WordPress, Plugins, Designs und zusätzlichem Schutz umgehen soll.

3. Erhalten Sie eine E-Mail-Benachrichtigung, wenn iThemes Security Pro eine bekannte Sicherheitslücke auf Ihrer Website findet

Sobald Sie Site Scan Scheduling aktiviert haben, gehen Sie zu den Benachrichtigungscenter- Einstellungen des Plugins. Scrollen Sie auf diesem Bildschirm zum Abschnitt Site-Scan-Ergebnisse .

Klicken Sie auf das Kästchen, um die Benachrichtigungs-E-Mail zu aktivieren, und klicken Sie dann auf die Schaltfläche Einstellungen speichern .

Jetzt erhalten Sie bei geplanten Site-Scans eine E-Mail, wenn iThemes Security Pro bekannte Schwachstellen entdeckt. Die E-Mail sieht ungefähr so aus.

Holen Sie sich iThemes Security Pro und ruhen Sie sich heute Abend ein bisschen leichter aus

iThemes Security Pro, unser WordPress-Sicherheits-Plugin, bietet über 50 Möglichkeiten, Ihre Website zu sichern und vor gängigen WordPress-Sicherheitslücken zu schützen. Mit WordPress, Zwei-Faktor-Authentifizierung, Brute-Force-Schutz, starker Passwortdurchsetzung und mehr können Sie Ihrer Website zusätzliche Sicherheitsebenen hinzufügen.

Holen Sie sich iThemes Security Pro

Jede Woche erstellt Michael den WordPress-Schwachstellenbericht, um die Sicherheit Ihrer Websites zu gewährleisten. Als Produktmanager bei iThemes hilft er uns, die Produktpalette von iThemes weiter zu verbessern. Er ist ein riesiger Nerd und liebt es, alles über Technik zu lernen, alt und neu. Sie können Michael mit seiner Frau und seiner Tochter treffen, lesen oder Musik hören, wenn er nicht arbeitet.